2022年山东省中职组“网络安全”赛项比赛任务书正式赛题

2022年山东省中职组“网络安全”赛项

比赛任务书

一、竞赛时间

总计:360分钟

- 竞赛阶段

| 竞赛阶段 | 任务阶段 | 竞赛任务 | 竞赛时间 | 分值 |

| A模块 | A-1 | 登录安全加固 | 180分钟 | 200分 |

| A-2 | Nginx安全策略 | |||

| A-3 | 日志监控 | |||

| A-4 | 中间件服务加固 | |||

| A-5 | 本地安全策略 | |||

| A-6 | 防火墙策略 | |||

| B模块 | B-1 | Linux系统渗透提权 | 400分 | |

| B-2 | 跨站脚本渗透 | |||

| B-3 | 文件分析破解 | |||

| B-4 | 数字取证调查 | |||

| B-5 | 事件分析及应急响应 | |||

| B-6 | Web应用程序文件包含 | |||

| 阶段切换 | 阶段切换 | 120分钟 | 0 | |

| C、D模块 | C模块 | CTF夺旗-攻击 | 180分钟 | 200分 |

| D模块 | CTF夺旗-防御 | 200分 | ||

三、竞赛任务书内容

(一)拓扑图

(二)A模块基础设施设置/安全加固(200分)

一、项目和任务描述:

假定你是某企业的网络安全工程师,对于企业的服务器系统,根据任务要求确保各服务正常运行,并通过综合运用登录和密码策略、流量完整性保护策略、事件监控策略、防火墙策略等多种安全策略来提升服务器系统的网络安全防御能力。

二、服务器环境说明

AServer08(Windows)系统:用户名administrator密码P@ssw0rd

AServer09(Linux)系统:用户名root密码123456

三、说明:

1.所有截图要求截图界面、字体清晰,并粘贴于相应题目要求的位置;

2.文件名命名及保存:网络安全模块A-XX(XX为工位号),PDF格式保存;

3.文件保存到U盘提交。

A-1登录安全加固(Windows, Linux)

请对服务器Windows、Linux按要求进行相应的设置,提高服务器的安全性。

1.密码策略(Windows, Linux)

a.最小密码长度不少于13个字符;

b.密码必须符合复杂性要求。

2.用户安全管理(Windows)

a.设置取得文件或其他对象的所有权,将该权限只指派给administrators组;

b.禁止普通用户使用命令提示符;

c.设置不显示上次登录的用户名。

A-2 Nginx安全策略(Linux)

3.禁止目录浏览和隐藏服务器版本和信息显示;

4.限制HTTP请求方式,只允许GET、HEAD、POST;

5.设置客户端请求主体读取超时时间为10;

6.设置客户端请求头读取超时时间为10;

7.将Nginx服务降权,使用www用户启动服务。

A-3日志监控(Windows)

8.安全日志文件最大大小为128MB,设置当达到最大的日志大小上限时,按需要覆盖事件(旧事件优先);

9.应用日志文件最大大小为64MB,设置当达到最大的日志大小上限时将其存档,不覆盖事件;

10.系统日志文件最大大小为32MB,设置当达到最大的日志大小上限时,不覆盖事件(手动清除日志)。

A-4中间件服务加固SSHD\VSFTPD\IIS(Windows, Linux)

11.SSH服务加固(Linux)

a.修改ssh服务端口为2222;

b.ssh禁止root用户远程登录;

c.设置root用户的计划任务。每天早上7:50自动开启ssh服务,22:50关闭;每周六的7:30重新启动ssh服务;

d.修改SSHD的PID档案存放地。

12.VSFTPD服务加固(Linux)

a.设置运行vsftpd的非特权系统用户为pyftp;

b.限制客户端连接的端口范围在50000-60000;

c.限制本地用户登录活动范围限制在home目录。

13.IIS加固(Windows)

a.开启IIS的日志审计记录(日志文件保存格式为W3C,只记录日期、时间、客户端IP地址、用户名、方法);

b.关闭IIS的WebDAV功能增强网站的安全性。

A-5本地安全策略(Windows)

14.禁止匿名枚举SAM帐户;

15.禁止系统在未登录的情况下关闭;

16.禁止存储网络身份验证的密码和凭据;

17.禁止将Everyone权限应用于匿名用户;

18.在超过登录时间后强制注销。

A-6防火墙策略(Linux)

19.设置防火墙允许本机转发除ICMP协议以外的所有数据包;

20.为防止SSH服务被暴力枚举,设置iptables防火墙策略仅允许172.16.10.0/24网段内的主机通过SSH连接本机;

21.为防御拒绝服务攻击,设置iptables防火墙策略对传入的流量进行过滤,限制每分钟允许3个包传入,并将瞬间流量设定为一次最多处理6个数据包(超过上限的网络数据包将丢弃不予处理);

22.只允许转发来自172.16.0.0/24局域网段的DNS解析请求数据包。

(三)B模块安全事件响应/网络安全数据取证/应用安全(400分)

B-1:Linux系统渗透提权

任务环境说明:

- 服务器场景:Server2213(关闭链接)

- 用户名:hacker 密码:123456

- 使用渗透机对服务器信息收集,并将服务器中SSH服务端口号作为flag提交;

- 使用渗透机对服务器信息收集,并将服务器中主机名称作为flag提交;

- 使用渗透机对服务器信息收集,并将服务器中系统内核版本作为flag提交;

- 使用渗透机对服务器管理员提权,并将服务器中root目录下的文本内容作为flag提交;

- 使用渗透机对服务器管理员提权,并将服务器中root的密码作为flag提交;

- 使用渗透机对服务器管理员提权,并将服务器中root目录下的图片内容作为flag提交。

B-2:跨站脚本渗透

任务环境说明:

- 服务器场景:Server2125(关闭链接)

- 服务器场景操作系统:未知

- 用户名:未知 密码:未知

- 访问服务器网站目录1,根据页面信息完成条件,将获取到弹框信息作为flag提交;

- 访问服务器网站目录2,根据页面信息完成条件,将获取到弹框信息作为flag提交;

- 访问服务器网站目录3,根据页面信息完成条件,将获取到弹框信息作为flag提交;

- 访问服务器网站目录4,根据页面信息完成条件,将获取到弹框信息作为flag提交;

- 访问服务器网站目录5,根据页面信息完成条件,将获取到弹框信息作为flag提交;

- 访问服务器网站目录6,根据页面信息完成条件,将获取到弹框信息作为flag提交;

B-3:文件分析破解

任务环境说明:

- 服务器场景名:Server2005(关闭链接)

- 服务器场景用户名:rartest

- 通过本地PC中渗透测试平台Kali使用Nmap扫描目标靶机服务版本信息,将Telnet版本信息字符串作为Flag提交;

- 通过本地PC中渗透测试平台Kali对服务器场景Windows进行渗透测试,使用kali中hydra对服务器Telnet服务进行暴力破解(用户名为rartest),找到加密后的压缩包文件,将加密压缩包的文件名作为Flag提交;;(字典路径/usr/share/wordlists/dirb/small.txt)

- 通过本地PC中渗透测试平台Kali下载目标靶机加密压缩包文件以及字典文件dict.txt,将压缩包内唯一一个文件的文件名作为Flag提交;

- 通过本地PC中渗透测试平台Kali利用靶机上dict.txt字典文件破解加密压缩包文件,将压缩包的解压密码作为Flag提交;

- 通过本地PC中渗透测试平台Kali打开加密压缩包解压后的唯一一个文件,将文件中的Flag提交;

B-4:数字取证调查

任务环境说明:

- 服务器场景:FTPServer20221010(关闭链接)

- 服务器场景操作系统:未知

- FTP用户名:attack817密码:attack817

- 分析attack.pcapng数据包文件,通过分析数据包attack.pcapng找出恶意用户第一次访问HTTP服务的数据包是第几号,将该号数作为Flag值提交;

- 继续查看数据包文件attack.pcapng,分析出恶意用户扫描了哪些端口,将全部的端口号从小到大作为Flag值(形式:端口1,端口2,端口3…,端口n)提交;

- 继续查看数据包文件attack.pcapng分析出恶意用户登录后台所用的密码是什么,将后台密码作为Flag值提交;

- 继续查看数据包文件attack.pcapng分析出恶意用户写入的一句话木马的密码是什么,将一句话密码作为Flag值提交;

- 继续查看数据包文件attack.pcapng分析出恶意用户下载了什么文件,将该文件内容作为Flag值提交。

B-5:事件分析应急响应

任务环境说明:

- 服务器场景:Server2229(开放链接)

- 用户名:root,密码:p@ssw0rd123

- 找出黑客植入到系统中的二进制木马程序,并将木马程序的名称作为Flag值(若存在多个提交时使用英文逗号隔开,例如bin,sbin,...)提交;

- 找出被黑客修改的系统默认指令,并将被修改的指令里最后一个单词作为Flag值提交;

- 找出被黑客替换的系统指令,并将其绝对路径作为Flag值提交;

- 找出被黑客修改的服务配置文件,将文件的md5值前四位作为Flag值提交;

- 找出系统中的弱口令账号,将该账号的用户名及密码作为Flag值(用户名和密码之间用英文冒号隔开,例如:root:toor)提交。

B-6:Web应用程序文件包含

任务环境说明:

- 服务器场景名称:Server2233(关闭链接)

- 通过扫描Web服务器并访问其网站内容,在首页中找到隐藏在源码中的flag并提交;

- 访问Server2233服务器场景并通过万能用户名、任意密码登录,分析登陆后列表页面(list.html)的源代码,找到源代码中隐藏的flag并提交;

- 进入Server2233服务器场景"/"->"Display Uploaded's File Content",输入字符查看上级目录中的flag.txt文件内容。并将包含点变量名(flag1)及flag文件内容(flag2)作为flag提交。(提交格式:flag1_flag2)

- 对页面注入点进行渗透测试,通过php://filter协议使当前页面以大写明文方式回显Server2233服务器场景C盘根目录flag.php内容,并将注入语句作为Flag提交

- 利用远程文件包含向服务器写入名为admini.php密码为test的一句话木马,将包含时的文件内容作为flag提交

- 使用win7中一句话木马连接工具(菜刀),连接上题中生成的一句话木马。下载服务器中的ftp文件夹中的压缩包。将压缩包中的flag.txt内容提交。

(四)模块C CTF夺旗-攻击

(本模块200分)

一、项目和任务描述:

假定你是某企业的网络安全渗透测试工程师,负责企业某些服务器的安全防护,为了更好的寻找企业网络中可能存在的各种问题和漏洞。你尝试利用各种攻击手段,攻击特定靶机,以便了解最新的攻击手段和技术,了解网络黑客的心态,从而改善您的防御策略。

请根据《赛场参数表》提供的信息,在客户端使用谷歌浏览器登录答题平台。

二、操作系统环境说明:

客户机操作系统:Windows 10/Windows7

靶机服务器操作系统:Linux/Windows

三、漏洞情况说明:

1.服务器中的漏洞可能是常规漏洞也可能是系统漏洞;

2.靶机服务器上的网站可能存在命令注入的漏洞,要求选手找到命令注入的相关漏洞,利用此漏洞获取一定权限;

3.靶机服务器上的网站可能存在文件上传漏洞,要求选手找到文件上传的相关漏洞,利用此漏洞获取一定权限;

4.靶机服务器上的网站可能存在文件包含漏洞,要求选手找到文件包含的相关漏洞,与别的漏洞相结合获取一定权限并进行提权;

5.操作系统提供的服务可能包含了远程代码执行的漏洞,要求用户找到远程代码执行的服务,并利用此漏洞获取系统权限;

6.操作系统提供的服务可能包含了缓冲区溢出漏洞,要求用户找到缓冲区溢出漏洞的服务,并利用此漏洞获取系统权限;

7.操作系统中可能存在一些系统后门,选手可以找到此后门,并利用预留的后门直接获取到系统权限。

四、注意事项:

1.不能对裁判服务器进行攻击,警告一次后若继续攻击将判令该参赛队离场;

2.flag值为每台靶机服务器的唯一性标识,每台靶机服务器仅有1个;

3.选手攻入靶机后不得对靶机进行关闭端口、修改密码、重启或者关闭靶机、删除或者修改flag、建立不必要的文件等操作;

4.在登录自动评分系统后,提交靶机服务器的flag值,同时需要指定靶机服务器的IP地址;

5.赛场根据难度不同设有不同基础分值的靶机,对于每个靶机服务器,前三个获得flag值的参赛队在基础分上进行加分,本阶段每个队伍的总分均计入阶段得分,具体加分规则参照赛场评分标准;

6.本环节不予补时。

(五)模块D CTF夺旗-防御

(本模块200分)

一、项目和任务描述:

假定各位选手是某安全企业的网络安全工程师,负责若干服务器的渗透测试与安全防护,这些服务器可能存在着各种问题和漏洞。你需要尽快对这些服务器进行渗透测试与安全防护。每个参赛队拥有专属的堡垒机服务器,其他队不能访问。参赛选手通过扫描、渗透测试等手段检测自己堡垒服务器中存在的安全缺陷,进行针对性加固,从而提升系统的安全防御性能。

请根据《赛场参数表》提供的信息,在客户端使用谷歌浏览器登录答题平台。

二、操作系统环境说明:

客户机操作系统:Windows 10/Windows7

堡垒服务器操作系统:Linux/Windows

三、漏洞情况说明:

1.堡垒服务器中的漏洞可能是常规漏洞也可能是系统漏洞;

2.堡垒服务器上的网站可能存在命令注入的漏洞,要求选手找到命令注入的相关漏洞,利用此漏洞获取一定权限;

3.堡垒服务器上的网站可能存在文件上传漏洞,要求选手找到文件上传的相关漏洞,利用此漏洞获取一定权限;

4.堡垒服务器上的网站可能存在文件包含漏洞,要求选手找到文件包含的相关漏洞,与别的漏洞相结合获取一定权限并进行提权;

5.操作系统提供的服务可能包含了远程代码执行的漏洞,要求用户找到远程代码执行的服务,并利用此漏洞获取系统权限;

6.操作系统提供的服务可能包含了缓冲区溢出漏洞,要求用户找到缓冲区溢出漏洞的服务,并利用此漏洞获取系统权限;

7.操作系统中可能存在一些系统后门,选手可以找到此后门,并利用预留的后门直接获取到系统权限。

四、注意事项:

1.每位选手需要对加固点和加固过程截图,并自行制作系统防御实施报告,最终评分以实施报告为准;

2.系统加固时需要保证堡垒服务器对外提供服务的可用性;

3.不能对裁判服务器进行攻击,警告一次后若继续攻击将判令该参赛队离场;

4.本环节不予补时。

二、说明:

1.所有截图要求截图界面、字体清晰;

2.文件名命名及保存:网络安全模块D-XX(XX为工位号),PDF格式保存;

3.文件保存到U盘提交。

相关文章:

2022年山东省中职组“网络安全”赛项比赛任务书正式赛题

2022年山东省中职组“网络安全”赛项 比赛任务书 一、竞赛时间 总计:360分钟 竞赛阶段竞赛阶段 任务阶段 竞赛任务 竞赛时间 分值 A模块 A-1 登录安全加固 180分钟 200分 A-2 Nginx安全策略 A-3 日志监控 A-4 中间件服务加固 A-5 本地安全策略…...

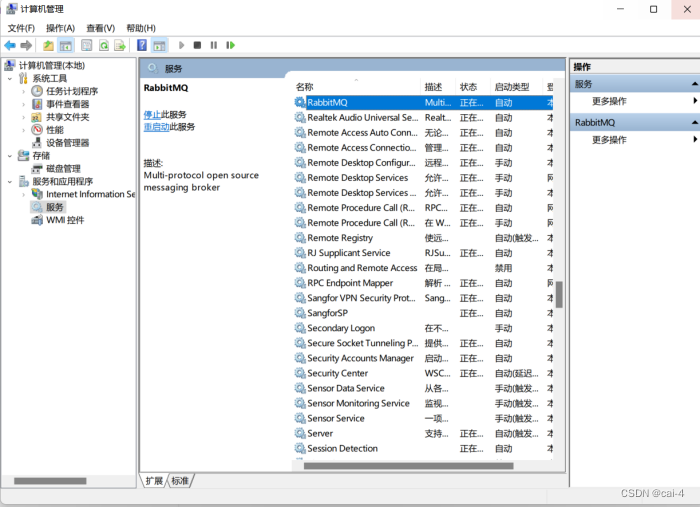

RibbitMQ 入门到应用 ( 二 ) 安装

3.安装基本操作 3.1.下载安装 3.1.1.官网 下载地址 https://rabbitmq.com/download.html 与Erlang语言对应版本 https://rabbitmq.com/which-erlang.html 3.1.2.安装 Erlang 在确定了RabbitMQ版本号后,先下载安装Erlang环境 Erlang下载链接 https://packa…...

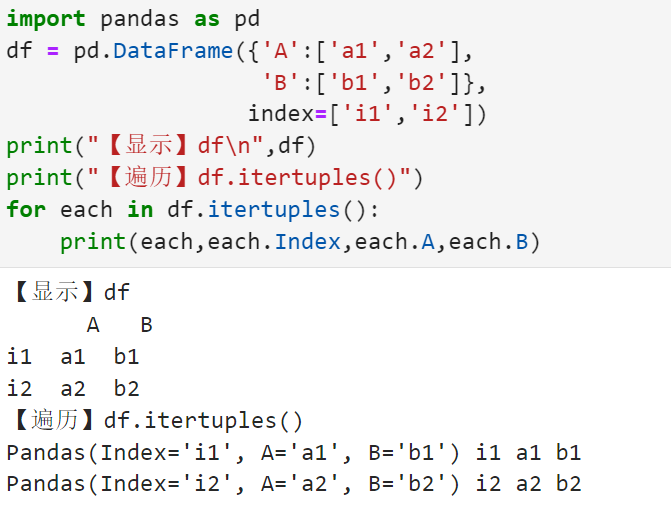

提取DataFrame中每一行的DataFrame.itertuples()方法

【小白从小学Python、C、Java】【计算机等级考试500强双证书】【Python-数据分析】提取DataFrame中的每一行DataFrame.itertuples()选择题关于以下python代码说法错误的一项是?import pandas as pddf pd.DataFrame({A:[a1,a2],B:[b1,b2]},index[i1,i2])print("【显示】d…...

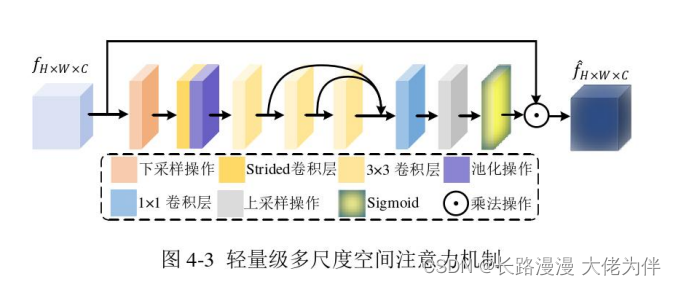

基于卷积神经网络的立体视频编码质量增强方法_余伟杰

基于卷积神经网络的立体视频编码质量增强方法_余伟杰提出的基于TSAN的合成视点质量增强方法全局信息提取流像素重组局部信息提取流多尺度空间注意力机制提出的基于RDEN的轻量级合成视点质量增强方法特征蒸馏注意力块轻量级多尺度空间注意力机制概念扭曲失真孔洞问题失真和伪影提…...

【2023unity游戏制作-mango的冒险】-3.基础动作和动画API实现

👨💻个人主页:元宇宙-秩沅 hallo 欢迎 点赞👍 收藏⭐ 留言📝 加关注✅! 本文由 秩沅 原创 收录于专栏:unity游戏制作 ⭐mango的基础动作动画的添加⭐ 文章目录⭐mango的基础动作动画的添加⭐…...

跨域的几种解决方案?

1-jsonp 【前端后端实现】jsonp: 利用 <script> 标签没有跨域限制的漏洞,网页可以得到从其他来源动态产生的 JSON 数据。JSONP请求一定需要对方的服务器做支持才可以。JSONP优点是简单兼容性好,可用于解决主流浏览器的跨域数据访问的问题。缺点是仅…...

2022年山东省职业院校技能大赛网络搭建与应用赛项正式赛题

2022年山东省职业院校技能大赛 网络搭建与应用赛项 第二部分 网络搭建与安全部署&服务器配置及应用 竞赛说明: 一、竞赛内容分布 竞赛共分二个模块,其中: 第一模块:网络搭建及安全部署项目 第二模块:服务…...

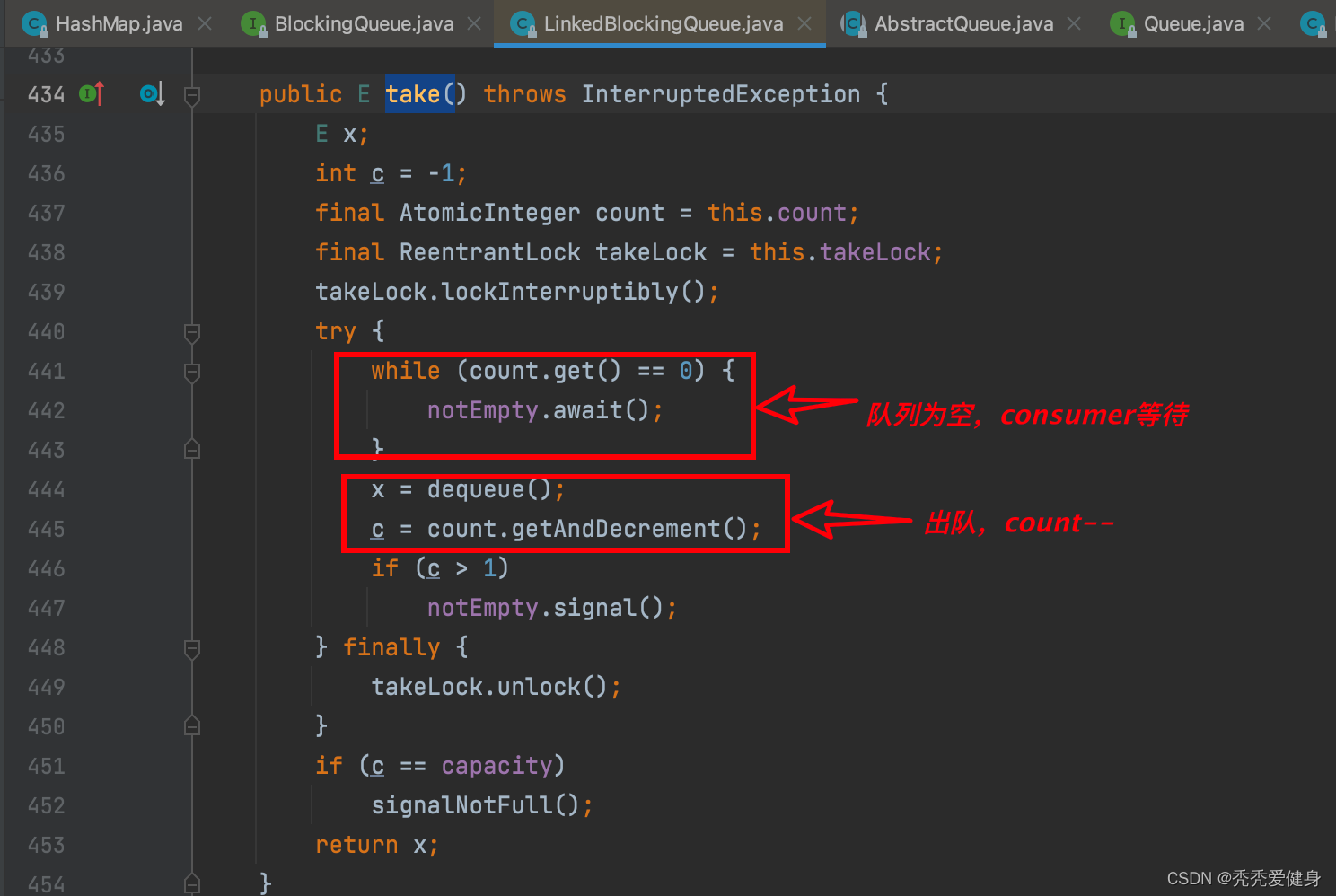

【JUC并发编程】ArrayBlockingQueue和LinkedBlockingQueue源码2分钟看完

文章目录1、BlockingQueue1)接口方法2)阻塞队列分类2、ArrayBlockingQueue1)构造函数2)put()入队3)take()出队3、LinkedBlockingQueue1)构造函数2)put()入队3)take()出队1、Blocking…...

GitHub个人资料自述与管理主题设置

目录 关于您的个人资料自述文件 先决条件 添加个人资料自述文件 删除个人资料自述文件 管理主题设置 补充:建立一个空白文件夹 关于您的个人资料自述文件 可以通过创建个人资料 README,在 GitHub.com 上与社区分享有关你自己的信息。 GitHub 在个…...

Express篇-连接mysql

创建数据库配置文件config/sqlconfig.jsconst sqlconfig {host: localhost, // 连接地址user: root, //用户名password: ****, //密码port: 3306 , //端口号database: mysql01_dbbooks //数据库名 } module.exports sqlconfig封装数据库管理工具 utils/mysqlUtils.…...

win10 安装rabbitMQ详细步骤

win10 安装rabbitMQ详细步骤 win10 安装rabbitMQ详细步骤win10 安装rabbitMQ详细步骤一、下载安装程序二、安装配置erlang三、安装rabbitMQ四、验证初始可以通过用户名:guest 密码guest来登录。报错:安装RabbitMQ出现Plugin configuration unchanged.问题…...

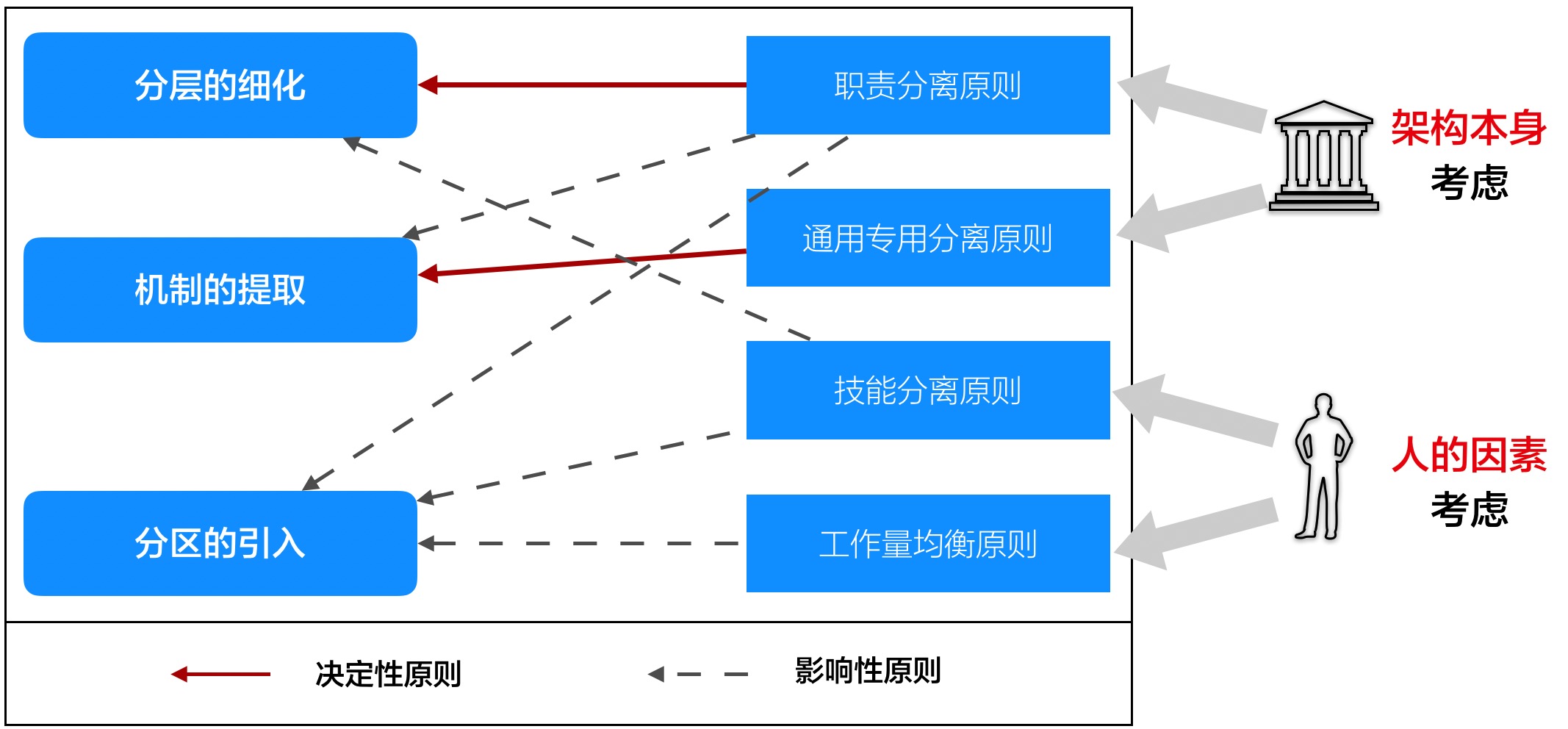

【成为架构师课程系列】一线架构师:6个经典困惑及其解法

目录 一线架构师:6个经典困惑及其解法 多阶段还是多视图? 内置最佳实践 架构方法论:3个阶段,一个贯穿 Pre-architecture阶段:ADMEMS矩阵方法 Conceptual Architecture阶段:重大需求塑造做概念架构 Refined Architecture…...

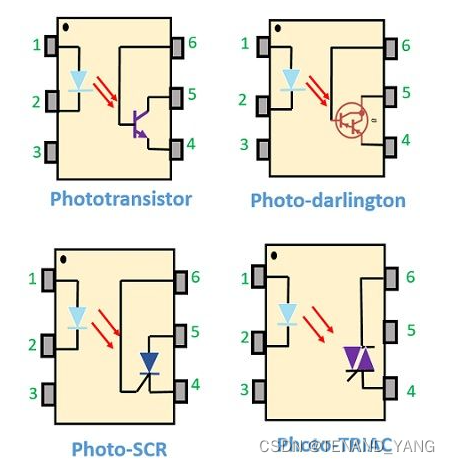

光耦合器的定义与概述

光耦合器或光电耦合器是一种电子元件,基本上充当具有不同电压电平的两个独立电路之间的接口。光耦合器是可在输入和输出源之间提供电气隔离的常用元件。它是一个 6 引脚器件,可以有任意数量的光电探测器。 在这里,光源发出的光束作为输入和输…...

谷粒商城--品牌管理详情

目录 1.简单上传测试 2.Aliyun Spring Boot OSS 3.模块mall-third-service 4.前端 5.数据校验 6.JSR303数据校验 7.分组校验功能 8.自定义校验功能 9.完善代码 1.简单上传测试 OSS是对象存储服务,有什么用呢?把图片存储到云服务器上能让所有人…...

stack、queue和priority_queue

目录 一、栈(stack) 1.stack的使用 2.容器适配器 3.stack的模拟实现 二、队列(queue) 1.queue的使用 2.queue的模拟实现 三、双端队列(deque) 1.vector,list的优缺点 2.认识deque 四…...

面试题(二十二)消息队列与搜索引擎

2. 消息队列 2.1 MQ有什么用? 参考答案 消息队列有很多使用场景,比较常见的有3个:解耦、异步、削峰。 解耦:传统的软件开发模式,各个模块之间相互调用,数据共享,每个模块都要时刻关注其他模…...

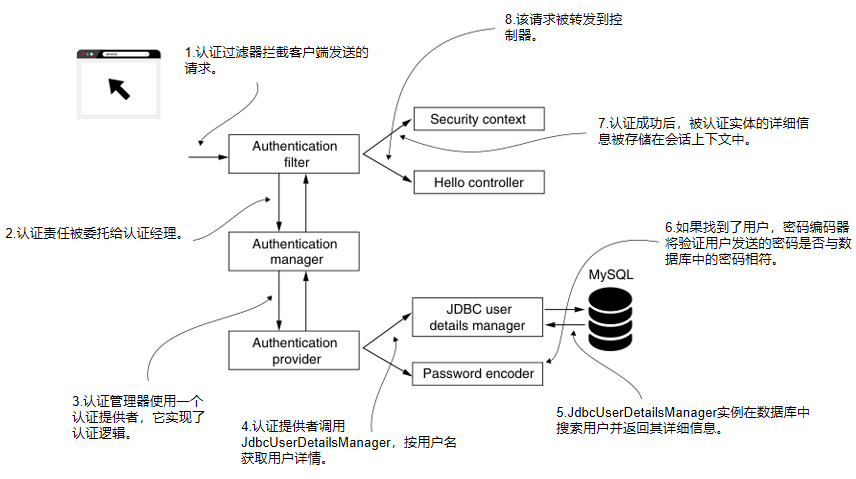

Spring Security in Action 第三章 SpringSecurity管理用户

本专栏将从基础开始,循序渐进,以实战为线索,逐步深入SpringSecurity相关知识相关知识,打造完整的SpringSecurity学习步骤,提升工程化编码能力和思维能力,写出高质量代码。希望大家都能够从中有所收获&#…...

Java面试——maven篇

✅作者简介:2022年博客新星 第八。热爱国学的Java后端开发者,修心和技术同步精进。 🍎个人主页:Java Fans的博客 🍊个人信条:不迁怒,不贰过。小知识,大智慧。 💞当前专栏…...

基于微信小程序的游戏账号交易小程序

文末联系获取源码 开发语言:Java 框架:ssm JDK版本:JDK1.8 服务器:tomcat7 数据库:mysql 5.7/8.0 数据库工具:Navicat11 开发软件:eclipse/myeclipse/idea Maven包:Maven3.3.9 浏览器…...

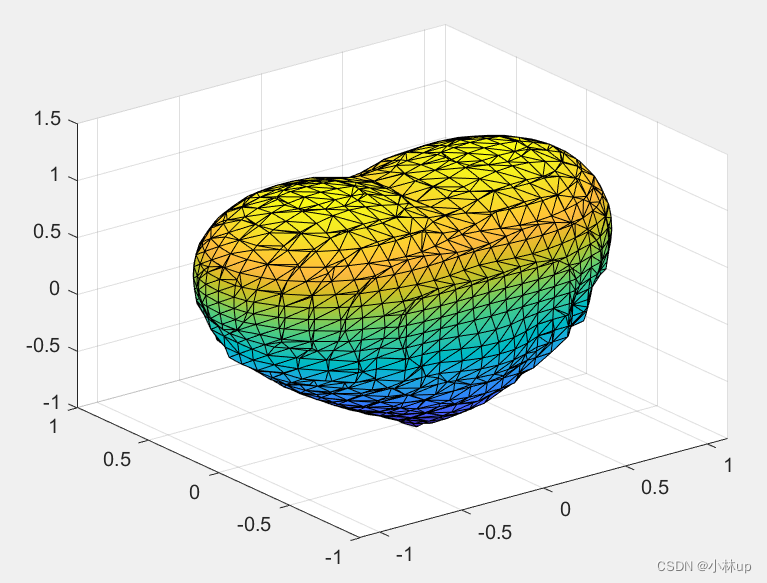

Matlab绘制隐函数总结-二维和三维

1.二维隐函数 二维隐函数满足f(x,y)0f(x,y)0f(x,y)0,这里无法得到yf(x)yf(x)yf(x)的形式。不能通过普通函数绘制。 我们要关注的是使用fplot函数和fimplicit函数。 第1种情况:基本隐函数 基本的隐函数形式形如: x2y22x2(x2y2)12x^{2}y^{…...

铭豹扩展坞 USB转网口 突然无法识别解决方法

当 USB 转网口扩展坞在一台笔记本上无法识别,但在其他电脑上正常工作时,问题通常出在笔记本自身或其与扩展坞的兼容性上。以下是系统化的定位思路和排查步骤,帮助你快速找到故障原因: 背景: 一个M-pard(铭豹)扩展坞的网卡突然无法识别了,扩展出来的三个USB接口正常。…...

docker详细操作--未完待续

docker介绍 docker官网: Docker:加速容器应用程序开发 harbor官网:Harbor - Harbor 中文 使用docker加速器: Docker镜像极速下载服务 - 毫秒镜像 是什么 Docker 是一种开源的容器化平台,用于将应用程序及其依赖项(如库、运行时环…...

K8S认证|CKS题库+答案| 11. AppArmor

目录 11. AppArmor 免费获取并激活 CKA_v1.31_模拟系统 题目 开始操作: 1)、切换集群 2)、切换节点 3)、切换到 apparmor 的目录 4)、执行 apparmor 策略模块 5)、修改 pod 文件 6)、…...

线程同步:确保多线程程序的安全与高效!

全文目录: 开篇语前序前言第一部分:线程同步的概念与问题1.1 线程同步的概念1.2 线程同步的问题1.3 线程同步的解决方案 第二部分:synchronized关键字的使用2.1 使用 synchronized修饰方法2.2 使用 synchronized修饰代码块 第三部分ÿ…...

el-switch文字内置

el-switch文字内置 效果 vue <div style"color:#ffffff;font-size:14px;float:left;margin-bottom:5px;margin-right:5px;">自动加载</div> <el-switch v-model"value" active-color"#3E99FB" inactive-color"#DCDFE6"…...

html-<abbr> 缩写或首字母缩略词

定义与作用 <abbr> 标签用于表示缩写或首字母缩略词,它可以帮助用户更好地理解缩写的含义,尤其是对于那些不熟悉该缩写的用户。 title 属性的内容提供了缩写的详细说明。当用户将鼠标悬停在缩写上时,会显示一个提示框。 示例&#x…...

服务器--宝塔命令

一、宝塔面板安装命令 ⚠️ 必须使用 root 用户 或 sudo 权限执行! sudo su - 1. CentOS 系统: yum install -y wget && wget -O install.sh http://download.bt.cn/install/install_6.0.sh && sh install.sh2. Ubuntu / Debian 系统…...

深度学习水论文:mamba+图像增强

🧀当前视觉领域对高效长序列建模需求激增,对Mamba图像增强这方向的研究自然也逐渐火热。原因在于其高效长程建模,以及动态计算优势,在图像质量提升和细节恢复方面有难以替代的作用。 🧀因此短时间内,就有不…...

08. C#入门系列【类的基本概念】:开启编程世界的奇妙冒险

C#入门系列【类的基本概念】:开启编程世界的奇妙冒险 嘿,各位编程小白探险家!欢迎来到 C# 的奇幻大陆!今天咱们要深入探索这片大陆上至关重要的 “建筑”—— 类!别害怕,跟着我,保准让你轻松搞…...

JavaScript 数据类型详解

JavaScript 数据类型详解 JavaScript 数据类型分为 原始类型(Primitive) 和 对象类型(Object) 两大类,共 8 种(ES11): 一、原始类型(7种) 1. undefined 定…...