网络安全产品之认识入侵防御系统

由于网络安全威胁的不断演变和增长。随着网络技术的不断发展和普及,网络攻击的种类和数量也在不断增加,给企业和个人带来了巨大的安全风险。传统的防火墙、入侵检测防护体系等安全产品在面对这些威胁时,存在一定的局限性和不足,无法满足当前网络安全的需求。入侵防御系统(IPS)作为一种主动防御的解决方案应运而生。它可以实时检测和防御网络流量中的恶意攻击和威胁,通过串接的方式部署在网络中,对入侵行为进行实时阻断,从而极大地降低了入侵的危害。入侵防御系统(IPS)的出现弥补了传统安全产品的不足,为网络安全提供了更加全面和有效的防护方案。前面介绍了入侵检测系统(IDS)《网络安全产品之认识入侵检测系统》,本文我们来认识一下入侵防御系统(IPS)。

一、什么是入侵防御系统

入侵防御系统(IPS) 是一种网络安全设施,主要用于监测和防御网络或系统活动中存在的恶意攻击和威胁。IPS能够监视网络流量和系统活动,检测已知和未知的攻击行为,一旦发现威胁,会立即启动防御机制,采取相应的措施来阻止或减轻攻击的影响。IPS倾向于提供主动防护,其设计宗旨是预先对入侵活动和攻击性网络流量进行拦截,避免其造成损失,而不是简单地在恶意流量传送时或传送后才发出警报。能够在保护网络和计算机系统免受攻击方面发挥强大的作用。

二、入侵防御系统的主要功能

- 实时监测和防御:IPS能够实时监测网络流量和系统活动,一旦发现异常或恶意行为,能够立即启动防御机制,阻断恶意流量,防止攻击扩散。

- 网络入侵防护:IPS能够提供针对多种协议和层面的防护,包括网络层、应用层和系统层,全面防御各种攻击,如缓冲区溢出攻击、木马、蠕虫等。实时、主动拦截黑客攻击、蠕虫、网络病毒、后门木马、Dos等恶意流量,保护企业信息系统和网络架构免受侵害,防止操作系统和应用程序损坏或宕机。

- 深度检测和分析:IPS具备深度包检测(DPI)技术,能够对数据包进行深入分析,识别隐藏在其中的恶意代码、恶意命令或恶意流量模式等。

- 威胁情报整合:IPS能够整合威胁情报数据,了解最新的攻击手段、恶意软件、漏洞利用等信息,从而能够及时更新检测规则和防御策略。

- 自定义防护策略:用户可以根据自己的需求,通过自定义特征码进行防护,使IPS更加适应特定环境下的安全需求。

- Web安全:基于互联网Web站点的挂马检测结果,结合URL信誉评价技术,保护用户在访问被植入木马等恶意代码的网站时不受侵害,及时、有效地第一时间拦截Web威胁。

- 流量控制和优化:阻断一切非授权用户流量,管理合法网络资源的利用,有效保证关键应用全天候畅通无阻,通过保护关键应用带宽来不断提升企业IT产出率和收益率。

- 上网行为监控:全面监测和管理IM即时通讯、P2P下载、网络游戏、在线视频,以及在线炒股等网络行为,协助企业辨识和限制非授权网络流量,更好地执行企业的安全策略。

三、入侵防御系统的工作原理

入侵防御系统(IPS)的工作原理主要基于实时检测和拦截网络流量中的恶意攻击和威胁。IPS通过直接嵌入到网络流量中,对网络流量进行实时检查,对异常活动或可疑内容进行检查后,再通过其他端口将信息传送到内部系统中。如果出现问题的数据包以及其他来自同一源头的后续数据包,都能在IPS设备中预先被过滤掉,这样就可以阻止恶意攻击和威胁进入网络。IPS还可以提供主动保护,针对被明确判断为攻击行为、会对网络、数据造成危害的恶意行为提前进行检测和防御,降低或是减免使用者对异常状况的处理资源开销。

入侵防御系统的工作原理主要基于以下几个关键技术:

- 流量分析:IPS能够实时监控网络流量,并对流量中的数据包进行分类、标记和检测。通过分析流量的协议、端口、流向等信息,以及数据包的载荷内容,IPS能够识别出异常流量和潜在的攻击行为。

- 威胁情报:IPS通过收集和分析威胁情报数据,了解最新的攻击手段、恶意软件、漏洞利用等信息,从而能够及时更新检测规则和防御策略。威胁情报可以来自于网络威胁情报平台、安全社区、安全研究机构等。

- 深度包检测(DPI):DPI技术可以对数据包进行深度内容检测,识别出数据包中的各种应用层协议和内容特征。通过DPI技术,IPS能够检测出隐藏在数据包中的恶意代码、恶意命令或恶意流量模式等。

- 行为分析:IPS通过分析网络流量中数据包的行为模式,能够识别出异常行为和潜在的攻击行为。例如,IPS可以检测出未经授权的网络扫描、恶意扫描等行为,并采取相应的防御措施。

- 防御规则:IPS通过预设的防御规则,能够根据不同的攻击类型和场景,采取不同的防御措施。例如,对于已知的攻击手段,IPS可以采取过滤、阻断、隔离等措施;对于未知的攻击手段,IPS可以采取动态防御、沙箱隔离等措施。

入侵防御系统通过实时检测、分析网络流量和行为,以及采用威胁情报、深度包检测、行为分析和防御规则等技术手段,实现对网络安全的主动防护和实时防御。

四、入侵防御系统的分类

入侵防御系统(IPS)有多种分类方式,以下是常见的几种分类:

- 基于部署方式的分类:

● 串联部署:IPS串联部署在网络中,能够实时检测并阻断攻击流量,对正常的网络流量不产生影响。

● 并联部署:IPS并联部署不会对网络流量产生影响,不会造成数据延迟、丢包等问题。 - 基于应用场景的分类:

● 网络入侵防御系统(NIPS):普遍安装在需要保护的网段中,对网段中传输的各种数据包进行实时监视,并对这些数据包进行分析和检测。如果发现入侵行为或可疑事件,入侵防御系统就会发出警报甚至切断网络连接。

● 主机入侵防御系统(HIPS):通过在主机/服务器上安装软件代理程序,防止网络攻击入侵操作系统及应用程序,保护服务器的安全弱点不被不法分子所利用。 - 基于防护对象的分类:

● 应用入侵防御系统(AIPS):专门针对应用层进行防护的入侵防御系统。

● 数据库入侵防御系统(DBIPS):专门针对数据库层进行防护的入侵防御系统。 - 基于技术原理的分类:

● 基于特征的入侵防御系统:通过匹配攻击特征来检测和防御攻击。

● 基于行为的入侵防御系统:通过分析网络流量和行为来检测和防御攻击。 - 基于安全策略的分类:

● 主动防御系统:主动防御系统能够预防、检测并快速响应各种攻击,它通常包括防火墙、入侵检测系统、漏洞扫描器和其他安全组件。

● 被动防御系统:被动防御系统主要用于监视和记录网络流量和活动,它通常包括网络监控工具、日志分析器和审计工具等。

以上分类方式并不是互斥的,有些IPS产品可能同时具备多种分类的特点。在实际应用中,需要根据具体需求选择适合的IPS产品。

五、入侵防御与防火墙的区别

入侵防御与防火墙是两种不同的网络安全技术,它们在保护网络安全方面各有侧重。

防火墙主要是通过对网络流量进行过滤和阻止,来保护网络免受未经授权的访问和攻击。它是一种被动的防御方式,根据预设的规则对进出网络的数据包进行控制,只允许符合规则的数据包通过。防火墙可以阻止大多数已知的攻击,但对于一些新的、未知的攻击手段,防火墙可能无法进行有效防御。

入侵防御则是一种更深入的防护方式,它通过对网络流量进行实时监控和分析,发现和阻止潜在的网络攻击行为。与防火墙相比,入侵防御具有更强的主动性和防御能力。它不仅可以检测和防御已知的攻击手段,对于一些未知的攻击,入侵防御系统也可以通过行为分析、深度包检测等技术手段进行检测和防御。此外,入侵防御系统还可以提供实时的检测和响应功能,一旦发现异常流量或攻击行为,可以立即采取相应的防御措施,如隔离、过滤等,从而降低网络受到攻击的风险。

综上所述,防火墙主要是对网络流量进行过滤和阻止,以防止未经授权的访问和攻击;而入侵防御则通过对网络流量进行实时监控和分析,发现和阻止潜在的网络攻击行为,提供更深入的防护。在实际应用中,可以将防火墙和入侵防御系统结合使用,以实现对网络安全的全面保护。

六、入侵防御系统的优势和局限性

入侵防御系统(IPS)的优势主要包括:

- 实时阻断攻击:设备采用直路方式部署在网络中,能够在检测到入侵时,实时对入侵活动和攻击性网络流量进行拦截,将对网络的入侵降到最低。

- 深层防护:新型的攻击都隐藏在TCP/IP协议的应用层里,入侵防御能检测报文应用层的内容,还可以对网络数据流重组进行协议分析和检测,并根据攻击类型、策略等确定应该被拦截的流量。

- 全方位防护:入侵防御可以提供针对蠕虫、病毒、木马、僵尸网络、间谍软件、广告软件、CGI(Common Gateway Interface)攻击、跨站脚本攻击、注入攻击、目录遍历、信息泄露、远程文件包含攻击、溢出攻击、代码执行、拒绝服务、扫描工具、后门等攻击的防护措施,全方位防御各种攻击,保护网络安全。

- 内外兼防:入侵防御不但可以防止来自于企业外部的攻击,还可以防止发自于企业内部的攻击。系统对经过的流量都可以进行检测,既可以对服务器进行防护,也可以对客户端进行防护。

- 可扩展性:IPS可以提供可扩展的安全性,随着网络流量的增长,IPS可以相应地扩展其能力,以满足不断增长的安全需求。

然而,入侵防御系统也存在一些局限性:

- 误报和漏报:IPS可能会误报或漏报某些正常流量或攻击流量,这可能导致正常业务流量被拦截或攻击流量被漏过。

- 处理能力:IPS需要处理大量的网络流量,因此需要高性能的处理能力来确保实时检测和拦截攻击。

- 部署复杂性:IPS的部署相对复杂,需要正确配置以确保其正常工作并发挥最佳效果。

- 无法防御未知威胁:IPS主要依赖于已知的威胁特征来检测和防御攻击,对于未知威胁的防御能力有限。

虽然入侵防御系统存在一些局限性,但在提供实时保护和深度防护方面具有显著优势。

七、入侵防御系统的使用方式

入侵防御系统(IPS)通常通过串联部署在具有重要业务系统或内部网络安全性、保密性较高的网络出口处。

八、入侵防御系统与其他安全设备的集成

入侵防御系统通过高效的集成引擎,实现流量分析、异常或攻击行为的告警及阻断、2~7层安全防护控制等功能,并可以可视化展示用户行为和网络健康状况。与入侵检测系统(IDS)相比,IPS不仅能检测入侵的发生,更能通过一定的响应方式,实时终止入侵行为的发生和发展,实时保护信息系统不受实质性的攻击。

此外,IPS还可以提供DoS/DDoS检测及预防机制,辨别合法数据包与DoS/DDoS攻击数据包,保证企业在遭受攻击时也能使用网络服务。

入侵防御系统(IPS)可以与其他多种安全设备集成,以提高整个网络的安全性。以下是一些常见的集成方式:

- 与防火墙集成:防火墙是网络安全的基础设施,可以控制网络流量的进出。IPS可以与防火墙集成,利用防火墙的过滤功能,将恶意流量或攻击源阻断在外,从而降低网络受到攻击的风险。

- 与反病毒软件集成:反病毒软件可以对网络流量和文件进行病毒扫描和清除。IPS可以与反病毒软件集成,在检测到恶意流量或攻击时,及时清除其中的病毒,保护网络免受病毒的侵害。

- 与漏洞扫描器集成:漏洞扫描器可以对网络中的主机和设备进行漏洞扫描和风险评估。IPS可以与漏洞扫描器集成,在检测到漏洞或潜在的攻击时,及时提醒或修复漏洞,提高网络的安全性。

- 与日志分析工具集成:日志分析工具可以对网络设备、服务器和应用系统的日志进行分析和处理。IPS可以与日志分析工具集成,将检测到的异常行为和攻击记录到日志中,方便后续的分析和处理。

- 与安全事件管理(SIEM)系统集成:SIEM系统可以对各种安全设备和系统的日志进行收集、整合和分析。IPS可以与SIEM系统集成,将检测到的安全事件上报给SIEM系统,实现统一的安全事件管理和响应。

总的来说,入侵防御系统是一种能够防御防火墙所不能防御的深层入侵威胁的在线部署安全产品,是对防病毒软件和防火墙的补充。在实际应用中,可以根据具体需求和网络环境选择适合的集成方式,以提高整个网络的安全性。

博客:http://xiejava.ishareread.com/

相关文章:

网络安全产品之认识入侵防御系统

由于网络安全威胁的不断演变和增长。随着网络技术的不断发展和普及,网络攻击的种类和数量也在不断增加,给企业和个人带来了巨大的安全风险。传统的防火墙、入侵检测防护体系等安全产品在面对这些威胁时,存在一定的局限性和不足,无…...

第20课 在Android Native开发中加入新的C++类

这节课我们开始利用ffmpeg和opencv在Android环境下来实现一个rtmp播放器,与第2课在PC端实现播放器的思路类似,只不过在处理音视频显示和播放的细节略有不同。 1.压缩备份上节课工程文件夹并修改工程文件夹为demo20,将demo20导入到Eclipse或…...

)

python学习笔记11(程序跳转语句、空语句)

(一)程序跳转语句 1、break 用法:循环语句中使用,结束本层循环,一般搭配if来使用。注意while/else语法 示例: i0; while i<3:user_nameinput(请输入用户名:)pwdinput("请输入密码&a…...

C. Doremy‘s City Construction(二分图问题)

思路:把集合划分成两部分,一部分中每个数都比另一部分小,这两部分连成一个完全二分图,这种情况是最优的,还需要特判所有数都相等的情况. 代码: void solve(){int n;cin >> n;vector<int>a(n 1);for(int i 1;i < n;i )cin >> a[…...

PHP“引用”漏洞

今日例题: <?php highlight_file(__FILE__); error_reporting(0); include("flag.php"); class just4fun { var $enter; var $secret; } if (isset($_GET[pass])) { $pass $_GET[pass]; $passstr_replace(*,\*,$pass); } $o unser…...

计算机网络-AAA原理概述

对于任何网络,用户管理都是最基本的安全管理要求之一,在华为设备管理中通过AAA框架进行认证、授权、计费实现安全验证。 一、AAA概述 AAA(Authentication(认证), Authorization(授权), and Accounting(计费))是一种管理框架&#…...

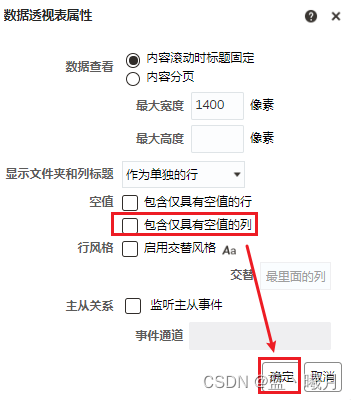

Oracle BIEE 示例(一)数据透视表2

1 背景 版本:BIEE 12C 视图:数据透视表 实现内容(顺序与具体内容不一致): 2 空列显示(方法一) 2.1 问题 列为空时,标题栏不显示信息。 2.2 期望 即使数据为空,也要显示列名。 2.3 官方资料 2.3.1 操作步骤 2.3.1.1 要在分析级别关闭空值隐藏,请执行以下操作…...

)

算法训练营Day50(动态规划11)

说明 较难,二刷再仔细打代码 123.买卖股票的最佳时机III 力扣(LeetCode)官网 - 全球极客挚爱的技术成长平台 提醒 这道题一下子就难度上来了,关键在于至多买卖两次,这意味着可以买卖一次,可以买卖两次&a…...

DS:顺序表的实现(超详细!!)

创作不易,友友们给个三连呗! 本文为博主在DS学习阶段的第一篇博客,所以会介绍一下数据结构,并在最后学习对顺序表的实现,在友友们学习数据结构之前,一定要对三个部分的知识——指针、结构体、动态内存管理的…...

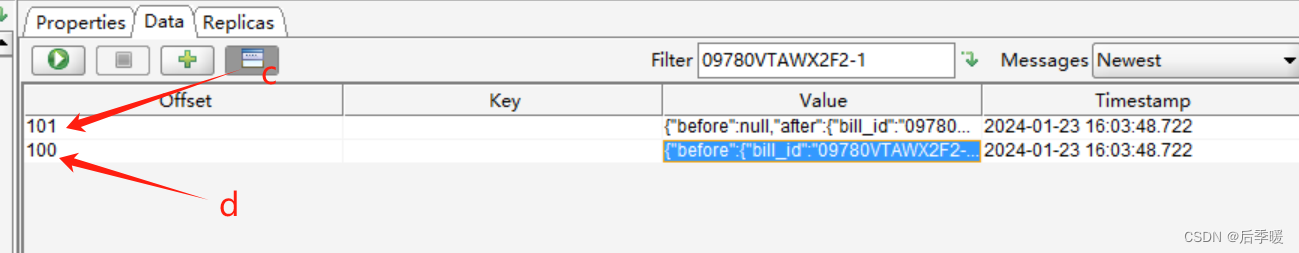

用flinkcdc debezium来捕获数据库的删除内容

我在用flinkcdc把数据从sqlserver写到doris 正常情况下sqlserver有删除数据,doris是能捕获到并很快同步删除的。 但是我现在情况是doris做为数仓,数据写到ods,ods的数据还会通过flink计算后写入dwd层,所以此时ods的数据是删除了…...

mariadb数据库从入门到精通

mariadb数据库的安装以及安全初始化 mariadb数据库的安装以及安全初始化 mariadb数据库的安装以及安全初始化一、实验前提二、mariadb数据库的安装三、mariadb数据库安全初始化3.1 设定数据库基本的安全初始化3.2关闭对外开放端口 系列文章目录一、查看数据库二、进入库并且查看…...

LabVIEW探测器CAN总线系统

介绍了一个基于FPGA和LabVIEW的CAN总线通信系统,该系统专为与各单机进行系统联调测试而设计。通过设计FPGA的CAN总线功能模块和USB功能模块,以及利用LabVIEW开发的上位机程序,系统成功实现了CAN总线信息的收发、存储、解析及显示功能。测试结…...

)

侧输出流(Side Output)

侧输出流(Side Output)是处理函数中的一个重要功能,允许我们将自定义的数据发送到侧输出流中进行处理或输出。通过将数据发送到侧输出流,我们可以将不同的数据流进行分离,以便进行不同的处理和操作。 在处理函数中&…...

Vue 动态组件与异步组件:深入理解与全面应用

聚沙成塔每天进步一点点 本文内容 ⭐ 专栏简介1. 动态组件实现原理:用法示例: 2. 异步组件实现原理:用法示例: 3. 异步组件的高级应用a. 异步组件的命名:b. 异步组件的加载状态管理: ⭐ 写在最后 ⭐ 专栏简…...

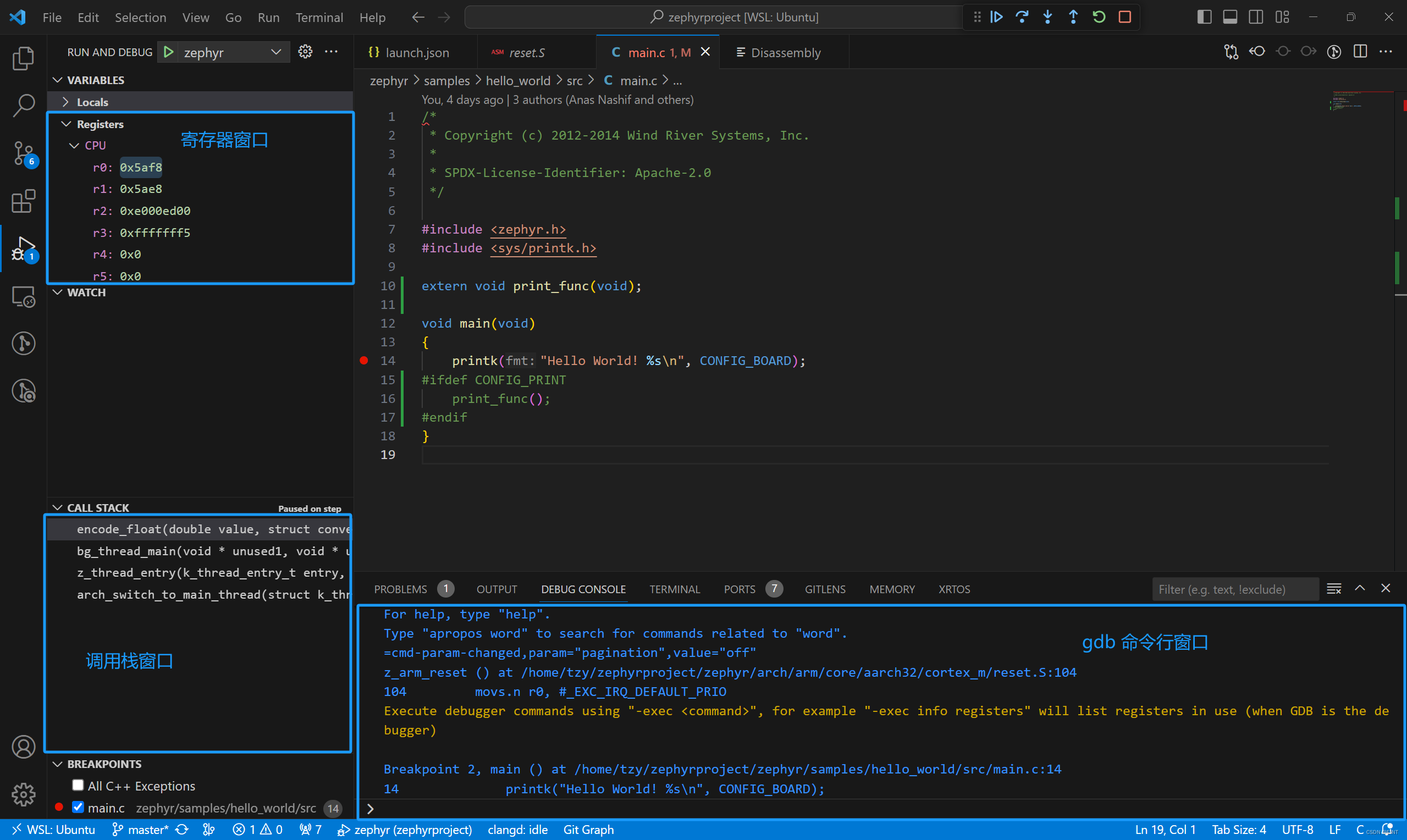

Zephyr 源码调试

背景 调试环境对于学习源码非常重要,但嵌入式系统的调试环境搭建稍微有点复杂,需要的条件略多。本文章介绍如何在 Zephyr 提供的 qemu 上调试 Zephyr 源码,为后续分析 Zephyr OS 相关原理做铺垫。 环境 我的开发环境为 wsl ubuntu…...

数学建模绘图

注意:本文章旨在记录观看B站UP数模加油站之后的笔记文章,无任何商业用途~~ 必备网站 以下网站我都试过,可以正常访问 配色(取色)网站: Color Palettes Generator and Color Gradient Tool Python&#x…...

代码随想录算法训练营第十天 | 239.滑动窗口最大值、347.前K个高频元素

代码随想录算法训练营第十天 | 239.滑动窗口最大值、347.前K个高频元素 文章目录 代码随想录算法训练营第十天 | 239.滑动窗口最大值、347.前K个高频元素1 LeetCode 239.滑动窗口最大值2 LeetCode 347.前K个高频元素 1 LeetCode 239.滑动窗口最大值 题目链接:https…...

【Godot4自学手册】第五节用GDScript语言让主人公动起来

GDScript 是Godot自带的编程语言,用于编写游戏逻辑,它是一种高级面向对象的指令式编程语言,使用渐进类型,专为 Godot 构建。在这一小节里,我将自学用GDScript语言控制主人公的行走和攻击。 一、给Player节点添加GDScr…...

被问到Tomcat是什么该怎么回答?他还有一个好帮手JDK你知道吗?

目录 Tomcat简介: 使用建议: Tomcat好帮手---JDK Tomcat和JDK的关系 安装JDK 1.打开浏览器输入网址 Oracle | Cloud Applications and Cloud Platform 进入Oracle官网 2、在官网首页菜单栏,点击产品,在硬件和软件中找到Java࿰…...

【Web前端实操11】定位实操_照片墙(无序摆放)

设置一个板块,将照片随意无序摆放在墙上,从而形成照片墙。本来效果应该是很唯美好看的,就像这种,但是奈何本人手太笨,只好设置能达到照片墙的效果就可。 代码如下: <!DOCTYPE html> <html lang&…...

简易版抽奖活动的设计技术方案

1.前言 本技术方案旨在设计一套完整且可靠的抽奖活动逻辑,确保抽奖活动能够公平、公正、公开地进行,同时满足高并发访问、数据安全存储与高效处理等需求,为用户提供流畅的抽奖体验,助力业务顺利开展。本方案将涵盖抽奖活动的整体架构设计、核心流程逻辑、关键功能实现以及…...

PPT|230页| 制造集团企业供应链端到端的数字化解决方案:从需求到结算的全链路业务闭环构建

制造业采购供应链管理是企业运营的核心环节,供应链协同管理在供应链上下游企业之间建立紧密的合作关系,通过信息共享、资源整合、业务协同等方式,实现供应链的全面管理和优化,提高供应链的效率和透明度,降低供应链的成…...

ESP32读取DHT11温湿度数据

芯片:ESP32 环境:Arduino 一、安装DHT11传感器库 红框的库,别安装错了 二、代码 注意,DATA口要连接在D15上 #include "DHT.h" // 包含DHT库#define DHTPIN 15 // 定义DHT11数据引脚连接到ESP32的GPIO15 #define D…...

-----深度优先搜索(DFS)实现)

c++ 面试题(1)-----深度优先搜索(DFS)实现

操作系统:ubuntu22.04 IDE:Visual Studio Code 编程语言:C11 题目描述 地上有一个 m 行 n 列的方格,从坐标 [0,0] 起始。一个机器人可以从某一格移动到上下左右四个格子,但不能进入行坐标和列坐标的数位之和大于 k 的格子。 例…...

Psychopy音频的使用

Psychopy音频的使用 本文主要解决以下问题: 指定音频引擎与设备;播放音频文件 本文所使用的环境: Python3.10 numpy2.2.6 psychopy2025.1.1 psychtoolbox3.0.19.14 一、音频配置 Psychopy文档链接为Sound - for audio playback — Psy…...

Python如何给视频添加音频和字幕

在Python中,给视频添加音频和字幕可以使用电影文件处理库MoviePy和字幕处理库Subtitles。下面将详细介绍如何使用这些库来实现视频的音频和字幕添加,包括必要的代码示例和详细解释。 环境准备 在开始之前,需要安装以下Python库:…...

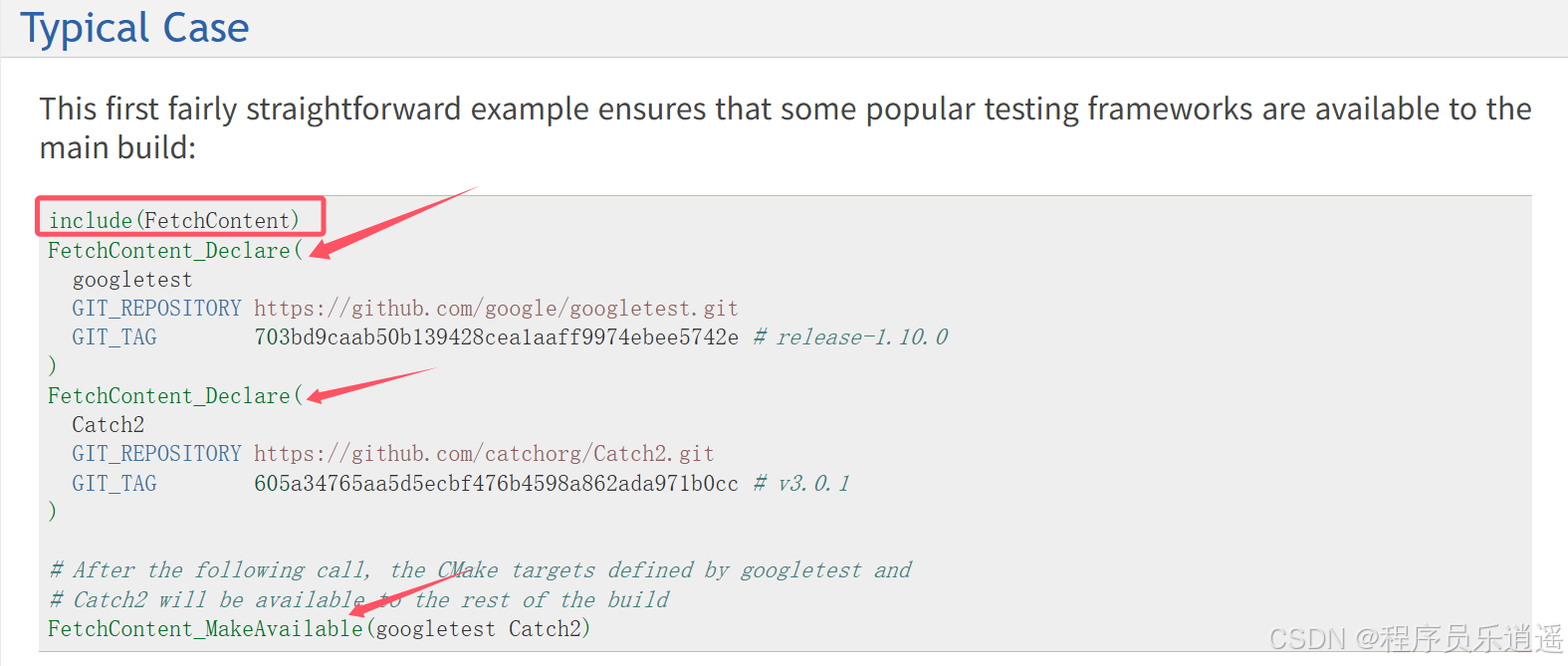

CMake 从 GitHub 下载第三方库并使用

有时我们希望直接使用 GitHub 上的开源库,而不想手动下载、编译和安装。 可以利用 CMake 提供的 FetchContent 模块来实现自动下载、构建和链接第三方库。 FetchContent 命令官方文档✅ 示例代码 我们将以 fmt 这个流行的格式化库为例,演示如何: 使用 FetchContent 从 GitH…...

MySQL:分区的基本使用

目录 一、什么是分区二、有什么作用三、分类四、创建分区五、删除分区 一、什么是分区 MySQL 分区(Partitioning)是一种将单张表的数据逻辑上拆分成多个物理部分的技术。这些物理部分(分区)可以独立存储、管理和优化,…...

libfmt: 现代C++的格式化工具库介绍与酷炫功能

libfmt: 现代C的格式化工具库介绍与酷炫功能 libfmt 是一个开源的C格式化库,提供了高效、安全的文本格式化功能,是C20中引入的std::format的基础实现。它比传统的printf和iostream更安全、更灵活、性能更好。 基本介绍 主要特点 类型安全:…...

深入浅出WebGL:在浏览器中解锁3D世界的魔法钥匙

WebGL:在浏览器中解锁3D世界的魔法钥匙 引言:网页的边界正在消失 在数字化浪潮的推动下,网页早已不再是静态信息的展示窗口。如今,我们可以在浏览器中体验逼真的3D游戏、交互式数据可视化、虚拟实验室,甚至沉浸式的V…...