计算机前沿技术-人工智能算法-大语言模型-最新研究进展-2024-10-22

计算机前沿技术-人工智能算法-大语言模型-最新研究进展-2024-10-22

目录

文章目录

- 计算机前沿技术-人工智能算法-大语言模型-最新研究进展-2024-10-22

- 目录

- 1. PoisonedRAG: Knowledge corruption attacks to retrieval-augmented generation of large language models

- 摘要

- 创新点

- 算法模型

- 文章标题翻译

- 摘要

- 创新点

- 算法模型

- 实验效果

- 结论

- 推荐阅读指数:★★★★☆

- 2. LLaVA-KD: A Framework of Distilling Multimodal Large Language Models

- 摘要

- 研究背景

- 问题与挑战

- 如何解决

- 创新点

- 算法模型

- 实验效果

- 重要数据与结论

- 推荐阅读指数:★★★★☆

- 3. Large Language Models Empower Personalized Valuation in Auction

- 摘要

- 研究背景

- 问题与挑战

- 如何解决

- 创新点

- 算法模型

- 实验效果

- 重要数据与结论

- 推荐阅读指数:★★★☆☆

- 4. REEF: Representation Encoding Fingerprints for Large Language Models

- 摘要

- 研究背景

- 问题与挑战

- 如何解决

- 创新点

- 算法模型

- 实验效果

- 重要数据与结论

- 推荐阅读指数:★★★★☆

- 5. UCFE: A User-Centric Financial Expertise Benchmark for Large Language Models

- 摘要

- 研究背景

- 问题与挑战

- 如何解决

- 创新点

- 算法模型

- 实验效果

- 重要数据与结论

- 推荐阅读指数:★★★★☆

- 后记

1. PoisonedRAG: Knowledge corruption attacks to retrieval-augmented generation of large language models

W Zou, R Geng, B Wang, J Jia - arXiv preprint arXiv:2402.07867, 2024

PoisonedRAG: 针对大型语言模型增强检索生成的知识腐败攻击

摘要

这篇论文探讨了大型语言模型(LLMs)在实际应用中的局限性,如知识更新不及时和产生幻觉(hallucination)等问题。为了缓解这些问题,研究者们提出了一种名为检索增强生成(RAG)的技术。然而,现有的研究主要集中在提高RAG的准确性或效率上,对其安全性的探索较少。本文提出了一种名为PoisonedRAG的知识腐败攻击,通过在RAG系统的知识数据库中注入恶意文本,诱导LLM生成攻击者选择的目标答案。研究者们将这个问题形式化为一个优化问题,并根据攻击者对RAG系统的背景知识,提出了两种解决方案。实验结果表明,PoisonedRAG在注入少量恶意文本后,能够实现高达90%的攻击成功率,并且现有的防御措施不足以抵御这种攻击。

创新点

- 提出了PoisonedRAG,这是首个针对RAG系统的知识腐败攻击。

- 将知识腐败攻击形式化为一个优化问题,并根据攻击者的背景知识提出了两种解决方案。

- 实验表明,PoisonedRAG能够在知识数据库中注入少量恶意文本后,实现高攻击成功率。

- 评估了多种防御措施,发现它们不足以防御PoisonedRAG,强调了开发新防御措施的必要性。

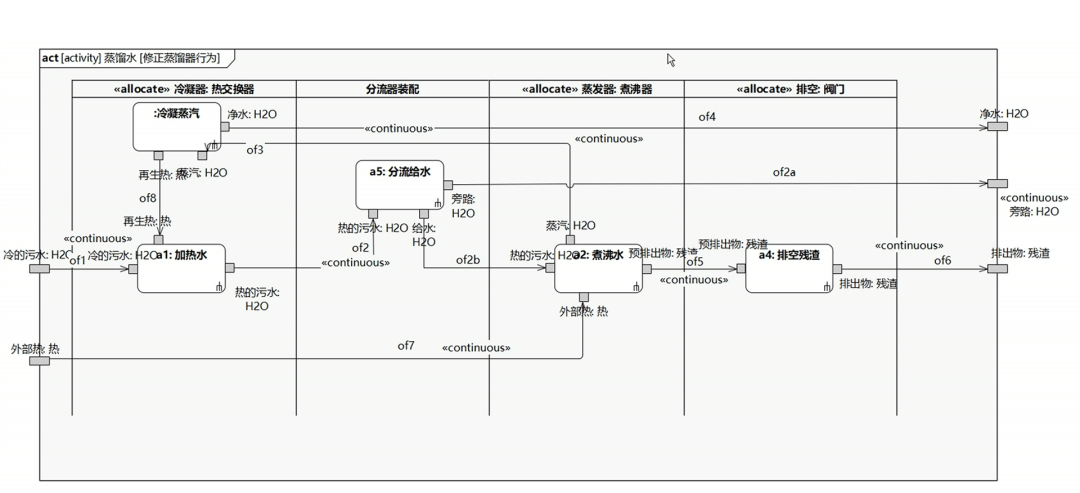

算法模型

PoisonedRAG的算法模型包括以下关键步骤:

- 威胁模型定义:定义攻击者的目标、背景知识和能力。

- 优化问题形式化:将恶意文本的生成问题形式化为一个受约束的优化问题。

- 恶意文本生成:通过分解恶意文本为两个子文本(S和I),分别用于满足检索条件和生成条件。

- 黑盒和白盒设置:根据攻击者是否能够访问检索器的参数,提出了两种不同的攻击解决方案。

文章标题翻译

PoisonedRAG: 针对大型语言模型增强检索生成的知识腐败攻击

摘要

这篇论文探讨了大型语言模型(LLMs)在实际应用中的局限性,如知识更新不及时和产生幻觉(hallucination)等问题。为了缓解这些问题,研究者们提出了一种名为检索增强生成(RAG)的技术。然而,现有的研究主要集中在提高RAG的准确性或效率上,对其安全性的探索较少。本文提出了一种名为PoisonedRAG的知识腐败攻击,通过在RAG系统的知识数据库中注入恶意文本,诱导LLM生成攻击者选择的目标答案。研究者们将这个问题形式化为一个优化问题,并根据攻击者对RAG系统的背景知识,提出了两种解决方案。实验结果表明,PoisonedRAG在注入少量恶意文本后,能够实现高达90%的攻击成功率,并且现有的防御措施不足以抵御这种攻击。

创新点

- 提出了PoisonedRAG,这是首个针对RAG系统的知识腐败攻击。

- 将知识腐败攻击形式化为一个优化问题,并根据攻击者的背景知识提出了两种解决方案。

- 实验表明,PoisonedRAG能够在知识数据库中注入少量恶意文本后,实现高攻击成功率。

- 评估了多种防御措施,发现它们不足以防御PoisonedRAG,强调了开发新防御措施的必要性。

算法模型

PoisonedRAG的算法模型包括以下关键步骤:

- 威胁模型定义:定义攻击者的目标、背景知识和能力。

- 优化问题形式化:将恶意文本的生成问题形式化为一个受约束的优化问题。

- 恶意文本生成:通过分解恶意文本为两个子文本(S和I),分别用于满足检索条件和生成条件。

- 黑盒和白盒设置:根据攻击者是否能够访问检索器的参数,提出了两种不同的攻击解决方案。

实验效果

- 攻击成功率(ASR):在黑盒设置下,PoisonedRAG在NQ数据集上实现了97%的ASR,即使在知识数据库中有超过268万条干净文本的情况下,通过注入5条恶意文本就能实现。

- 防御措施评估:评估了包括重述(paraphrasing)和基于困惑度(perplexity)的检测等防御措施,结果表明这些防御措施不足以抵御PoisonedRAG。

结论

PoisonedRAG证明了RAG系统对知识腐败攻击的脆弱性,并强调了开发新防御措施的必要性。实验结果表明,即使在知识数据库中注入少量恶意文本,也能显著影响LLM生成的目标答案。

推荐阅读指数:★★★★☆

2. LLaVA-KD: A Framework of Distilling Multimodal Large Language Models

Y Cai, J Zhang, H He, X He, A Tong, Z Gan, C Wang… - arXiv preprint arXiv …, 2024

https://arxiv.org/pdf/2410.16236

LLaVA-KD:一个用于多模态大型语言模型知识蒸馏的框架

摘要

本文提出了一个名为LLaVA-KD的新框架,旨在将大型多模态语言模型(l-MLLM)的知识迁移到小型多模态语言模型(s-MLLM)。通过引入多模态蒸馏(MDist)和关系蒸馏(RDist),框架最小化了l-MLLM和s-MLLM在视觉-文本输出分布上的差异,并传递了l-MLLM对视觉特征之间相关性的建模能力。此外,提出了一个三阶段的训练方案,包括蒸馏预训练(DPT)、监督微调(SFT)和蒸馏微调(DFT),以充分发挥s-MLLM的潜力。实验和消融研究验证了每个组件的有效性。

研究背景

大型语言模型(LLM)在自然语言处理领域取得了显著成就,推动了多模态大型语言模型(MLLM)的发展,以实现视觉和语言信息的统一理解。然而,MLLM的模型规模和计算复杂性的增加限制了其在资源受限环境中的使用。小型MLLM(s-MLLM)旨在减少计算需求,但往往导致性能显著下降。

问题与挑战

如何在不改变小型模型架构的情况下,通过有效的训练策略提高s-MLLM的性能,使其能够捕捉到l-MLLM能够捕获的复杂知识。

如何解决

通过知识蒸馏技术,提出了一个三阶段的训练方案,包括蒸馏预训练(DPT)、监督微调(SFT)和蒸馏微调(DFT),以及MDist和RDist策略,以提高s-MLLM的性能。

创新点

- 提出了LLaVA-KD框架,用于从l-MLLM向s-MLLM转移知识。

- 引入了MDist和RDist策略,分别用于对齐视觉-文本表示和传递视觉特征之间的相关性建模能力。

- 设计了一个三阶段的训练方案,以充分利用s-MLLM的潜力。

算法模型

- MDist:通过Kullback-Leibler Divergence(KLD)最小化l-MLLM和s-MLLM在视觉和语言模态上的输出分布差异。

- RDist:通过优化自相关矩阵的相似性,使s-MLLM继承l-MLLM对视觉标记之间复杂关系的理解能力。

- 三阶段训练方案:包括DPT、SFT和DFT,以提高s-MLLM的多模态对齐和理解能力。

实验效果

- 在五个流行的多模态基准测试中,LLaVA-KD-1B在模型大小为1B参数时,显著优于之前的大规模MLLM模型,如BLIP2-13B和InstructBLIP-7B。

- 消融研究表明,三阶段训练方案中的每个组件都对性能有积极影响。

重要数据与结论

- LLaVA-KD在多个基准测试中表现出色,证明了其在资源受限环境中部署轻量级MLLM的潜力。

- 通过结合MDist和RDist,以及三阶段训练方案,LLaVA-KD能够有效地从大型MLLM转移知识到小型MLLM。

推荐阅读指数:★★★★☆

3. Large Language Models Empower Personalized Valuation in Auction

J Sun, T Zhang, H Jiang, K Huang, C Luo, J Wu, J Wu… - arXiv preprint arXiv …, 2024

https://arxiv.org/pdf/2410.15817

大型语言模型在拍卖中增强个性化估值

摘要

本文提出了一个名为Semantic-enhanced Personalized Valuation in Auction (SPVA)的个性化估值框架,该框架利用大型语言模型(LLMs)来整合语义信息,从而改善拍卖中的估值过程。SPVA采用两阶段方法:首先微调LLMs以编码竞拍者的个性化估值,然后构建一个结合了出价算法的Vickrey拍卖环境,以证明更准确的估值可以带来更高的利润。此外,研究者开发了一个包含超过23,000个样本的语义增强数据集,并引入了新的个性化评估指标,以反映竞拍者的偏好和利润。通过模拟不同的拍卖场景,该方法证明了其在现实世界拍卖设置中的有效性。

研究背景

拍卖是经济学中的一种基础经济机制,涉及商品或服务的估值和在特定框架内的竞标算法,用于揭示市场的真实价值。然而,当前的研究主要集中在给定拍卖机制中的出价算法上,往往忽视了将个体竞拍者的独特偏好和与物品相关的语义信息整合到估值过程中的优势。

问题与挑战

- 缺乏合格的数据集,无法涵盖足够的信息以进行准确的估值。

- 传统估值模型难以编码表示竞拍者内在意图和估计值的语义信息。

- 现有的评估指标未能考虑个体偏好,主要关注收入最大化。

如何解决

通过提出SPVA框架,该框架使用LLMs来深入理解竞拍者的偏好和估值。研究者使用GPT-4来丰富数据集,解释竞拍者估值和出价意图的背后逻辑,并将数据合成为指令提示,用于进一步微调模型。

创新点

- 提出了一个结合个性化估值和拍卖出价的两阶段框架SPVA。

- 使用LLMs来丰富数据集并微调模型,以提高估值的准确性。

- 开发了一个超过23,000个样本的语义增强数据集。

- 引入了新的评估指标EU(Essential Utility)和EV(Essential Value),以准确评估竞拍者的个性化估值和决策意图。

算法模型

- 个性化估值:使用GPT-4生成多样化的指令提示,并应用LoRA技术微调模型。

- 拍卖出价:基于Vickrey拍卖机制,结合Individual Pacing算法来指导竞拍者确定最优出价。

实验效果

- 在不同的预算约束下,SPVA在EU和EV指标上均表现出色,证明了其在不同场景下的稳定性和有效性。

- 与现有的LLM模型相比,SPVA在预测竞拍者偏好和物品价值方面的性能有显著提升。

重要数据与结论

- SPVA在加权F1分数、平均绝对误差(MAE)和对数转换的MAE上均优于基线模型。

- 在不同预算和物品数量下,SPVA在EU和EV指标上的表现优于其他模型。

推荐阅读指数:★★★☆☆

4. REEF: Representation Encoding Fingerprints for Large Language Models

J Zhang, D Liu, C Qian, L Zhang, Y Liu, Y Qiao, J Shao - arXiv preprint arXiv …, 2024

https://arxiv.org/pdf/2410.14273

REEF: 用于大型语言模型的特征表示指纹

摘要

本文提出了REEF(Representation Encoding Fingerprints),这是一个无需训练的方法,用于识别疑似模型是否是受害者模型的后续开发版本。REEF通过计算和比较疑似模型和受害者模型在相同样本上的表示来确定它们之间的关系。REEF不损害模型的通用能力,对序列微调、剪枝、模型合并和置换都具有鲁棒性。因此,REEF为第三方和模型所有者保护大型语言模型(LLM)的知识产权提供了一种简单有效的途径。

研究背景

大型语言模型(LLM)的训练需要大量的计算资源和数据。为了保护这些模型的知识产权,模型所有者和第三方需要能够识别疑似模型是否是基于某个特定受害者模型开发的。现有的水印方法会在模型中引入额外的训练成本,并可能损害模型的通用能力,甚至可能被移除。

问题与挑战

如何提取能够验证受害者模型的独特特征(即指纹),同时避免额外的训练成本和能力损害,是保护LLM知识产权的关键挑战。

如何解决

REEF通过计算疑似模型和受害者模型在相同样本上的表示之间的中心核对齐(Centered Kernel Alignment, CKA)相似度来解决这一问题。REEF不需要对模型进行额外的训练,且对模型的各种后续开发都具有鲁棒性。

创新点

- 提出了REEF,一种无需训练的特征表示指纹方法,用于识别疑似模型是否源自受害者模型。

- REEF对模型的各种后续开发(如剪枝、微调、合并和置换)都具有鲁棒性。

- REEF不会损害模型的通用能力,提供了一种保护LLM知识产权的有效方法。

算法模型

REEF使用中心核对齐(CKA)来计算疑似模型和受害者模型表示之间的相似度。CKA基于Hilbert-Schmidt独立性准则(HSIC),用于测量两组随机变量之间的独立性。REEF还考虑了线性核和径向基函数(RBF)核,并证明了CKA相似度对于列置换和列缩放变换是不变的。

实验效果

- 在不同模型和不同开发方式(如微调、剪枝、合并和置换)下,REEF都展现出了高相似度,证明了其有效性。

- 实验结果表明,REEF在保护模型知识产权方面具有很高的适用性和鲁棒性。

重要数据与结论

- REEF在各种情况下都能准确识别出源自受害者模型的疑似模型。

- REEF对于模型剪枝比率高达90%的情况下仍然有效。

- REEF在面对恶意开发者尝试通过定制损失函数来规避检测时,仍然能够保持其有效性。

推荐阅读指数:★★★★☆

5. UCFE: A User-Centric Financial Expertise Benchmark for Large Language Models

Y Yang, Y Zhang, Y Hu, Y Guo, R Gan, Y He, M Lei… - arXiv preprint arXiv …, 2024

https://arxiv.org/pdf/2410.14059

UCFE:面向大型语言模型的用户中心金融专业知识基准测试

摘要

本文介绍了UCFE(User-Centric Financial Expertise benchmark),这是一个创新框架,旨在评估大型语言模型(LLMs)处理复杂现实世界金融任务的能力。UCFE基准测试采用结合人类专家评估和动态、任务特定的交互来模拟不断演变的金融场景的复杂性。研究者首先进行了涉及804名参与者的用户研究,收集了他们对金融任务的反馈。其次,基于这些反馈创建了数据集,该数据集涵盖了广泛的用户意图和交互。该数据集作为基准,使用LLM-as-Judge方法评估了12个LLM服务。结果显示,基准分数与人类偏好之间存在显著一致性,皮尔逊相关系数为0.78,证实了UCFE数据集和评估方法的有效性。UCFE基准测试不仅揭示了LLMs在金融领域的潜力,还为评估它们的性能和用户满意度提供了一个强大的框架。

研究背景

随着LLMs在金融领域的应用不断扩展,金融专业人员越来越多地使用LLMs来解决专业金融任务。这些任务的复杂性包括专业背景、金融术语、法律复杂性以及动态市场,这些都需要LLMs能够准确分析金融信息,因为即使是对信号或市场信息的轻微忽视也可能导致重大的财务损失。

问题与挑战

现有的金融基准测试主要关注结构化的NLP任务和确定性答案,依赖于多项选择题或特定答案的任务,如情感分析和命名实体识别。这些限制了评估生成能力,这对于模拟现实世界金融应用至关重要。此外,金融法规的不断演变要求LLMs不断更新知识以保持合规性和实用性。

如何解决

为了解决这些挑战,研究者提出了一个新颖的框架UCFE,它通过结合人类专家判断和LLMs来评估LLMs处理现实世界金融任务的能力。通过动态、以用户为中心的交互,这项工作探索了LLMs的边界,检验了LLMs适应不断演变的专业需求和越来越复杂的任务要求的能力。

创新点

- 提出了一个新的框架,结合了人类专家判断和LLMs来评估LLMs处理复杂金融任务的能力。

- 通过动态、以用户为中心的交互,探索了LLMs的潜力和在现实世界金融场景中的局限性。

- 引入了新的评估指标EU(Essential Utility)和EV(Essential Value),以准确评估竞拍者的个性化估值和决策意图。

算法模型

UCFE基准测试使用LLM-as-Judge方法,通过Elo评分系统来评估模型性能。该方法从金融特定的任务开始,使用GPT-4模拟用户交互,生成对话数据,并基于实际行为进行模拟。然后,使用Claude-3.5-Sonnet作为评估器,根据特定的提示比较模型输出,并根据人类专家的偏好进行比较。

实验效果

实验结果显示,经过金融语料库继续预训练的模型(如Tongyi-Finance-14B-Chat和CFGPT2-7B)在理解复杂金融概念和准确解释用户意图方面表现出显著的改进。此外,中等大小的模型(7B到14B参数)表现尤为出色,它们在计算效率和领域专业知识之间取得了有效平衡。

重要数据与结论

- 模型性能与人类偏好之间存在显著一致性,皮尔逊相关系数为0.78。

- 经过金融文本数据训练的LLMs在各种任务中表现出色。

- 中等大小的模型在计算效率和领域专业知识之间取得了有效平衡。

推荐阅读指数:★★★★☆

后记

如果觉得我的博客对您有用,欢迎打赏支持!三连击(点赞、收藏、关注和评论)不迷路,我将持续为您带来计算机人工智能前沿技术(尤其是AI相关的大语言模型,深度学习和计算机视觉相关方向)最新学术论文及工程实践方面的内容分享,助力您更快更准更系统地了解 AI前沿技术。

相关文章:

计算机前沿技术-人工智能算法-大语言模型-最新研究进展-2024-10-22

计算机前沿技术-人工智能算法-大语言模型-最新研究进展-2024-10-22 目录 文章目录 计算机前沿技术-人工智能算法-大语言模型-最新研究进展-2024-10-22目录1. PoisonedRAG: Knowledge corruption attacks to retrieval-augmented generation of large language models摘要创新点…...

理解消息队列

消息队列(Message Queue)有下面四大作用: 解耦。几个业务系统之间可以通过 MQ 解耦,例如做数据同步数据的顺序性和可恢复性异步通讯缓冲能力 理解 MQ MQ 的前两个特点且不说,我们看看另外两个的。 异步通讯&#x…...

!什么,matlab也有网页版了

已经脱离matlab一下下几天的困境了,是的,matlab也有网页版了 附上网址: MATLAB Login | MATLAB & Simulink...

安卓屏幕息屏唤醒

背景,今天遇项目需要,需要在下载在后台任务运行时(如下载、上传或进行长时间计算),保持 CPU 活动,然后就写了这个实现方法,废话不多说上代码 第一步,再清单AndroidManifest文件声明权…...

类文件具有错误的版本 61.0, 应为 55.0

启动项目的时候报这个错误. 项目所使用的redis版本是jdk17的,而我使用的是Java11.所以要将redis版本降下来。 另一种方式就是修改jdk的版本,在设置修改编译版本,在版本控制里面修改jdk的版本。...

vue点击菜单,出现2个相同tab,啥原因

点击菜单,出现相同的tab 出现的原因: 1.组件中的name 和配置路由文件js, 的大小写不一致导致 2、跳转的路由整个地址,大小写不一致大致...

【网络原理】——图解HTTPS如何加密(通俗简单易懂)

阿华代码,不是逆风,就是我疯 你们的点赞收藏是我前进最大的动力!! 希望本文内容能够帮助到你!! 目录 一:HTTP为什么不安全 二:HTTPS加密过程 1:密码学中的概念 &…...

CentOS 修改服务器登录密码的完整指南

个人名片 🎓作者简介:java领域优质创作者 🌐个人主页:码农阿豪 📞工作室:新空间代码工作室(提供各种软件服务) 💌个人邮箱:[2435024119qq.com] 📱…...

【PnP】详细公式推导,使用DLT直接线性变换法求解相机外参

文章目录 🚀PnP1️⃣ 求解不考虑尺度的解2️⃣ 恢复解的尺度3️⃣ 另一种解法 🚀PnP PnP(Perspective-n-Point)是求解3D到2D点相机外参的算法。PnP算法有DLT直接线性变换、P3P三对点估计位姿、EPnP(Efficient PnP)、BA(Bundle Adjustment)光速法平差。这…...

怎样把书上的事件图改编成活动图-《分析模式》漫谈43

DDD领域驱动设计批评文集 做强化自测题获得“软件方法建模师”称号 《软件方法》各章合集 《分析模式》中模型图的UML改编,之前也有人做过,Martin Fowler网站上给出了部分改编成果。 这些改编成果只覆盖了部分章节,而且只是把类型图&#…...

CodeFormer——基于代码本查找变换器的鲁棒盲人脸修复翻译

文章目录 原文翻译摘要1 Introduction2 Related Work3 Methodology3.1 Codebook Learning (Stage I)3.2 Codebook Lookup Transformer Learning (Stage II)3.3 Controllable Feature Transformation (Stage III) 4 Experiments4.1 Datasets4.2 Experimental Settings and Metri…...

监控场景下,视频SDK的应用策略

在当今数字化、智能化的时代背景下,音视频技术的快速发展正深刻改变着各行各业。特别是在监控领域,音视频SDK的应用不仅极大地提升了监控系统的性能与效率,还推动了监控技术的智能化转型。 一、音视频SDK 音视频SDK是一套集成了音视频编解码…...

前端面试必备!HTML 超实用考点全解析

在前端开发的广阔领域中,面试是检验开发者能力的关键环节。而 HTML 作为前端开发的基础,在面试中常常占据重要地位。无论是初入前端领域的新人,还是经验丰富的开发者,都可能在 HTML 的相关问题上遭遇挑战。今天,就让我…...

自动驾驶系统研发系列—避免事故的利器:AEB自动紧急制动系统详解

🌟🌟 欢迎来到我的技术小筑,一个专为技术探索者打造的交流空间。在这里,我们不仅分享代码的智慧,还探讨技术的深度与广度。无论您是资深开发者还是技术新手,这里都有一片属于您的天空。让我们在知识的海洋中一起航行,共同成长,探索技术的无限可能。 🚀 探索专栏:学…...

zabbix 6.0 监控clickhouse(单机)

zabbix 6.0 LTS已经包含了clickhouse的监控模板,所以我们可以直接使用自带的模板来监控clickhouse了。 0.前置条件 clickhouse 已经安装,我安装的是24.3.5.47zabbix-agent 已经安装并配置。系统是ubuntu 2204 server 1. 新建监控用户 使用xml的方式为…...

Redis的RDB执行原理

文章目录 引入‘页表’的概念Copy-On-WriteRDB快照 引入‘页表’的概念 Linux里面每个进程都是无法直接操作物理内存的,每个进程只能用页表映射本进程的虚拟内存到物理内存的映射。 bgsave的时候,主进程会fork(复制)一个子进程&am…...

速度背!24下软考网工“经典100道母题来了”!

2024下软考已经迫在眉睫了,准备考下半年软考多媒体应用设计师的小伙伴们准备得怎么样了? 单单只啃书肯定不太够,今天给大家整理了多媒体100道经典题, 这些都是历年高频考点整理,包含24下软考80%以上考点,跟…...

、深度纹理(DepthTexture)、视频纹理(VideoTexture))

three.js 纹理(Texture)、深度纹理(DepthTexture)、视频纹理(VideoTexture)

纹理(Texture) 创建一个纹理贴图,将其应用到一个表面,或者作为反射/折射贴图。 构造函数 Texture( image, mapping, wrapS, wrapT, magFilter, minFilter, format, type, anisotropy, encoding ) // load a texture, set wrap…...

广东自闭症全托机构:提供高质量的康复服务

在广东这片充满活力的土地上,自闭症儿童的康复需求日益受到社会各界的关注。在众多自闭症全托机构中,位于广州的星贝育园自闭症儿童寄宿制学校以其专业的团队、全面的服务体系以及显著的康复成效,成为了众多家庭的信赖之选。 星贝育园&#…...

Nodejs安装配置及创建vue项目

文章目录 Node简介Node官网安装node.js验证是否安装成功 npm简介配置node远程拉取仓库安装cnpm(国内插件管理命令)npm相关参数解读 vue简介创建vue项目 Node 简介 Node.js 是一个免费、开源、跨平台的 JavaScript 运行时环境,它让开发人员能…...

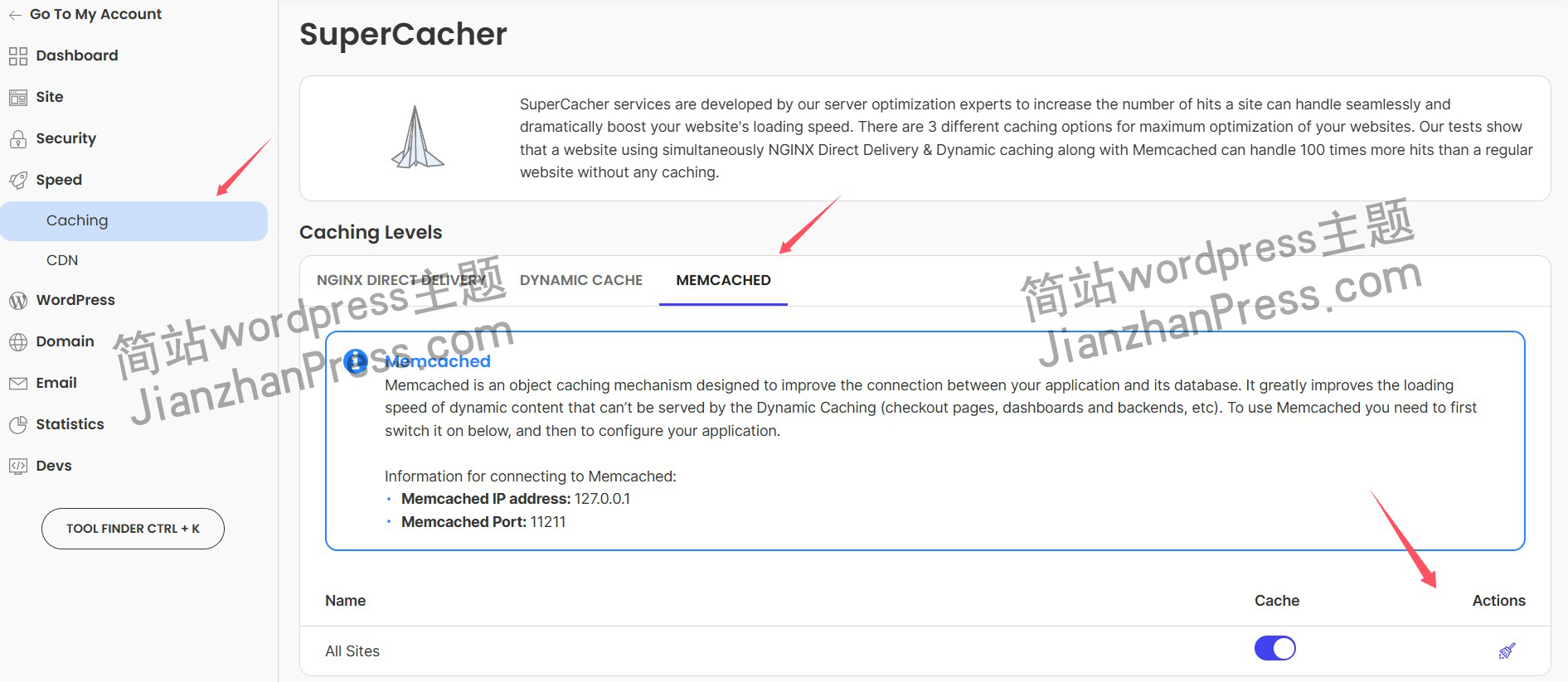

wordpress后台更新后 前端没变化的解决方法

使用siteground主机的wordpress网站,会出现更新了网站内容和修改了php模板文件、js文件、css文件、图片文件后,网站没有变化的情况。 不熟悉siteground主机的新手,遇到这个问题,就很抓狂,明明是哪都没操作错误&#x…...

聊聊 Pulsar:Producer 源码解析

一、前言 Apache Pulsar 是一个企业级的开源分布式消息传递平台,以其高性能、可扩展性和存储计算分离架构在消息队列和流处理领域独树一帜。在 Pulsar 的核心架构中,Producer(生产者) 是连接客户端应用与消息队列的第一步。生产者…...

Java-41 深入浅出 Spring - 声明式事务的支持 事务配置 XML模式 XML+注解模式

点一下关注吧!!!非常感谢!!持续更新!!! 🚀 AI篇持续更新中!(长期更新) 目前2025年06月05日更新到: AI炼丹日志-28 - Aud…...

SpringTask-03.入门案例

一.入门案例 启动类: package com.sky;import lombok.extern.slf4j.Slf4j; import org.springframework.boot.SpringApplication; import org.springframework.boot.autoconfigure.SpringBootApplication; import org.springframework.cache.annotation.EnableCach…...

Linux --进程控制

本文从以下五个方面来初步认识进程控制: 目录 进程创建 进程终止 进程等待 进程替换 模拟实现一个微型shell 进程创建 在Linux系统中我们可以在一个进程使用系统调用fork()来创建子进程,创建出来的进程就是子进程,原来的进程为父进程。…...

推荐 github 项目:GeminiImageApp(图片生成方向,可以做一定的素材)

推荐 github 项目:GeminiImageApp(图片生成方向,可以做一定的素材) 这个项目能干嘛? 使用 gemini 2.0 的 api 和 google 其他的 api 来做衍生处理 简化和优化了文生图和图生图的行为(我的最主要) 并且有一些目标检测和切割(我用不到) 视频和 imagefx 因为没 a…...

【无标题】路径问题的革命性重构:基于二维拓扑收缩色动力学模型的零点隧穿理论

路径问题的革命性重构:基于二维拓扑收缩色动力学模型的零点隧穿理论 一、传统路径模型的根本缺陷 在经典正方形路径问题中(图1): mermaid graph LR A((A)) --- B((B)) B --- C((C)) C --- D((D)) D --- A A -.- C[无直接路径] B -…...

[免费]微信小程序问卷调查系统(SpringBoot后端+Vue管理端)【论文+源码+SQL脚本】

大家好,我是java1234_小锋老师,看到一个不错的微信小程序问卷调查系统(SpringBoot后端Vue管理端)【论文源码SQL脚本】,分享下哈。 项目视频演示 【免费】微信小程序问卷调查系统(SpringBoot后端Vue管理端) Java毕业设计_哔哩哔哩_bilibili 项…...

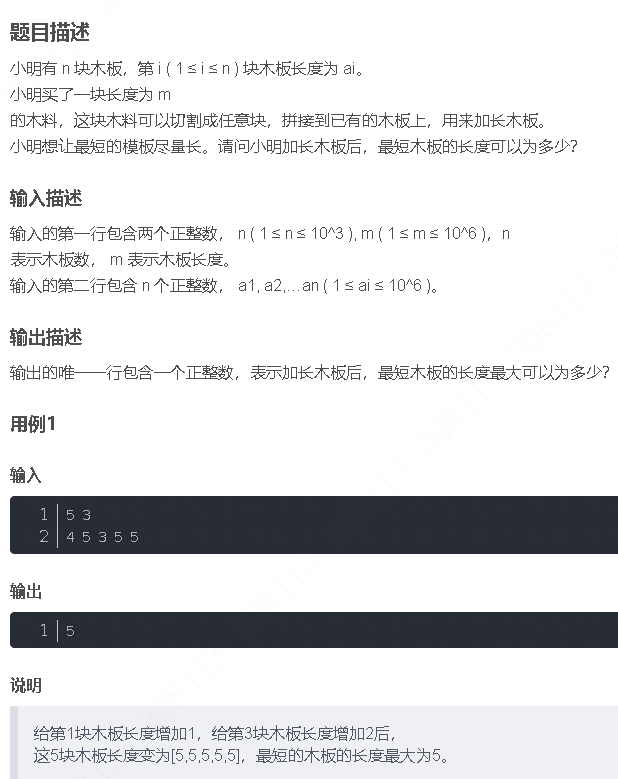

华为OD机试-最短木板长度-二分法(A卷,100分)

此题是一个最大化最小值的典型例题, 因为搜索范围是有界的,上界最大木板长度补充的全部木料长度,下界最小木板长度; 即left0,right10^6; 我们可以设置一个候选值x(mid),将木板的长度全部都补充到x,如果成功…...

面试高频问题

文章目录 🚀 消息队列核心技术揭秘:从入门到秒杀面试官1️⃣ Kafka为何能"吞云吐雾"?性能背后的秘密1.1 顺序写入与零拷贝:性能的双引擎1.2 分区并行:数据的"八车道高速公路"1.3 页缓存与批量处理…...