【网络安全入门】学习网络安全必须知道的77个网络基础知识

1、TCP/IP 协议的四层模型(网络接口层、网络层、传输层、应用层)

TCP/IP 协议是互联网通信的基础,四层模型中,网络接口层负责与物理网络的连接;网络层主要处理 IP 数据包的路由和转发;传输层提供端到端的可靠或不可靠的数据传输服务(如 TCP 和 UDP 协议);应用层则包含各种具体的应用协议,如 HTTP、FTP 等。

2、IP 地址的分类(A、B、C、D、E 类)

IP 地址根据首字节的范围分为五类。A 类地址范围是 1.0.0.0 到 126.255.255.255,用于大型网络;B 类地址范围是 128.0.0.0 到 191.255.255.255,适用于中型网络;C 类地址范围是 192.0.0.0 到 223.255.255.255,用于小型网络;D 类地址用于多播,范围是 224.0.0.0 到 239.255.255.255;E 类地址保留用于实验和研究。

3、子网掩码的作用和计算方法

子网掩码用于确定一个 IP 地址所属的网络和子网。通过与 IP 地址进行按位与运算,可以得到网络地址。计算方法通常是根据所需的子网数量和每个子网的主机数量来确定子网掩码的值。

4、IPv4 与 IPv6 的区别

IPv4 地址长度为 32 位,数量有限;IPv6 地址长度为 128 位,解决了地址短缺问题。IPv6 还具有更好的安全性、路由效率和对移动设备的支持。

5、ARP 协议(地址解析协议)的工作原理

当一台设备想要向另一台设备发送数据时,如果只知道目标设备的 IP 地址,ARP 协议用于获取其对应的 MAC 地址。发送设备会广播一个 ARP 请求,目标设备收到后会回应其 MAC 地址。

6、ICMP 协议(网际控制报文协议)的用途

ICMP 用于在 IP 网络中传递控制消息和差错报告,例如 ping 命令就是使用 ICMP 来测试网络连通性。

7、TCP 协议的三次握手和四次挥手过程

三次握手用于建立 TCP 连接,客户端发送 SYN 包,服务器响应 SYN/ACK 包,客户端再回应 ACK 包。四次挥手用于关闭连接,一方发送 FIN 包表示结束数据传输,另一方回应 ACK 包,然后另一方也发送 FIN 包,对方再回应 ACK 包。

8、TCP 与 UDP 协议的特点和应用场景对比

TCP 是面向连接的、可靠的协议,保证数据的顺序和完整性,适用于对数据准确性要求高的场景,如文件传输、电子邮件等。UDP 是无连接的、不可靠的协议,但效率高,适用于实时性要求高、能容忍一定数据丢失的场景,如视频直播、语音通话等。

9、端口的概念和常见端口号(如 80 用于 HTTP,443 用于 HTTPS 等)

端口是用于标识不同应用程序或服务的逻辑接口。常见的端口号如 21 用于 FTP,22 用于 SSH,25 用于 SMTP 等。

10、HTTP 协议的请求方法(GET、POST、PUT、DELETE 等)

GET 用于获取资源;POST 用于向服务器提交数据;PUT 用于更新资源;DELETE 用于删除资源。

11、HTTP 状态码的含义(200、404、500 等)

200 表示请求成功;404 表示请求的资源未找到;500 表示服务器内部错误。

12、HTTPS 协议的加密原理

HTTPS 结合了 HTTP 和 SSL/TLS 协议,通过非对称加密交换对称加密的密钥,然后使用对称加密进行数据传输,确保数据的机密性和完整性。

13、DNS 协议(域名系统)的作用和工作流程

DNS 将域名转换为 IP 地址。用户输入域名后,本地 DNS 服务器先查询缓存,若没有则向根域名服务器、顶级域名服务器等依次查询,最终获取 IP 地址并返回给用户。

14、路由器和交换机的工作原理和区别

路由器工作在网络层,根据 IP 地址进行数据包的转发和路由选择;交换机工作在数据链路层,根据 MAC 地址转发数据帧。路由器可以连接不同网络,交换机主要用于构建局域网。

15、VLAN(虚拟局域网)的概念和配置

VLAN 将一个物理局域网划分成多个逻辑上独立的局域网,通过配置交换机端口来实现,增强了网络的灵活性和安全性。

16、网络拓扑结构(总线型、星型、环型、树型等)

总线型结构所有设备共享一条总线;星型结构以中心节点为核心;环型结构设备连成环形;树型结构是层次化的分支结构。

17、MAC 地址的概念和作用

MAC 地址是网络设备的物理地址,用于在局域网中唯一标识设备,数据链路层根据 MAC 地址进行帧的传输。

18、网关的作用和设置

网关是不同网络之间的连接点,实现不同网络之间的通信。在设备的网络设置中指定网关的 IP 地址。

19、子网划分的方法和意义

通过借位将一个网络划分为多个子网,方法是根据子网掩码确定子网范围。意义在于提高网络地址的利用率和管理灵活性。

20、VPN(虚拟专用网络)的原理和应用

VPN 通过在公共网络上建立加密隧道,实现安全的远程访问和通信。应用于企业远程办公、跨地域网络连接等。

21、网络防火墙的作用和类型(包过滤、状态检测等)

防火墙用于限制网络访问,保护内部网络安全。包过滤防火墙根据数据包的源地址、目的地址和端口等信息进行过滤;状态检测防火墙还会跟踪连接状态。

22、IDS/IPS(入侵检测系统/入侵防御系统)的功能

IDS 用于检测网络中的入侵行为并发出警报;IPS 不仅检测还能主动阻止入侵行为。

23、网络访问控制列表(ACL)的配置和应用

ACL 通过定义规则来控制网络访问,在路由器或防火墙等设备上配置,可基于源地址、目的地址、端口等条件。

24、网络嗅探工具(如 Wireshark)的使用

Wireshark 用于捕获和分析网络数据包,可查看数据包的详细内容、协议信息等,帮助排查网络问题和分析网络行为。

25、网络数据包的结构和字段含义

数据包通常包括链路层头、网络层头、传输层头和数据部分,不同协议的头字段含义不同,如 IP 头包含源和目的 IP 地址等。

26、网络广播和多播的概念

广播是将数据包发送给同一网络中的所有设备;多播是将数据包发送给一组特定的设备。

27、动态主机配置协议(DHCP)的工作过程

客户端向网络发送 DHCP 发现消息,DHCP 服务器响应提供 IP 地址等配置信息,客户端选择并请求,服务器确认。

28、NAT(网络地址转换)的作用和实现方式

NAT 用于将内部私有 IP 地址转换为公共 IP 地址,实现多个设备共享一个公共 IP 上网。实现方式有静态 NAT、动态 NAT 和端口地址转换(PAT)。

29、网络存储技术(NAS、SAN 等)

NAS 是网络附加存储,通过网络提供文件级存储服务;SAN 是存储区域网络,提供块级存储服务,具有更高的性能和扩展性。

30、无线局域网(WLAN)的标准和加密方式(如 WPA、WPA2 等)

常见标准有 802.11a/b/g/n/ac/ax 等。WPA 和 WPA2 是常见的加密方式,增强无线网络的安全性。

31、蓝牙技术的特点和应用

蓝牙是短距离无线通信技术,特点是低功耗、低成本,应用于无线耳机、鼠标、键盘等设备的连接。

32、移动网络技术(2G、3G、4G、5G)的发展

从 2G 的语音和短信服务,到 3G 的低速数据服务,再到 4G 的高速数据和多媒体服务,5G 实现了更高速度、更低延迟和更多连接。

33、网络带宽的概念和影响因素

网络带宽是指网络传输数据的能力,通常以每秒比特数(bps)为单位。影响因素包括网络设备性能、线路质量、网络拥塞等。

34、网络延迟的测量和优化方法

通过 ping 命令等工具测量网络延迟。优化方法包括优化网络拓扑、增加带宽、减少路由跳数等。

35、QoS(服务质量)技术的实现

QoS 通过对网络流量进行分类、标记和调度,保证关键应用的服务质量,实现方式包括优先级队列、流量整形等。

36、网络拥塞控制的算法

常见算法如慢启动、拥塞避免、快重传和快恢复等,用于避免和处理网络拥塞。

37、网络拓扑发现算法

通过发送探测数据包、分析响应或利用网络管理协议获取网络设备和连接信息,从而发现网络拓扑结构。

38、网络故障诊断的工具和方法

工具如 ping、tracert、nslookup 等。方法包括分段排查、对比正常和异常情况、检查设备配置等。

39、网络监控系统的搭建和使用

选择合适的监控软件和硬件,配置监测点和指标,通过实时数据收集和分析来监控网络状态。

40、网络性能评估指标(吞吐量、丢包率、响应时间等)

吞吐量是单位时间内成功传输的数据量;丢包率是丢失数据包的比例;响应时间是请求和响应之间的时间间隔。

41、网络地址转换(NAT)的类型(静态 NAT、动态 NAT、端口地址转换)

静态 NAT 一对一映射;动态 NAT 从地址池中动态分配;端口地址转换多个内部地址共享一个外部地址的不同端口。

42、虚拟网络功能(VNF)的概念

VNF 是在虚拟化环境中实现的网络功能,如防火墙、路由器等,可灵活部署和管理。

43、软件定义网络(SDN)的架构和优势

SDN 架构包括控制平面和数据平面,分离了网络的控制和转发功能。优势包括集中控制、灵活编程、易于管理和优化等。

44、网络切片技术在 5G 中的应用

网络切片为不同应用和用户提供定制化的网络服务,如增强移动宽带、大规模物联网、关键任务通信等。

45、云计算中的网络安全挑战

包括数据隐私、多租户环境中的隔离、虚拟机逃逸等。

46、物联网中的网络通信技术

如 Zigbee、LoRaWAN、NB-IoT 等,适用于不同的物联网场景。

47、工业控制系统中的网络安全

工业控制系统网络安全面临着针对关键基础设施的攻击威胁,需要特殊的防护措施,如隔离网络、加密通信等。

48、车联网的网络架构和安全问题

车联网包括车辆与车辆、车辆与基础设施、车辆与云的通信。安全问题包括车辆身份认证、通信加密、隐私保护等。

49、卫星通信网络的特点

覆盖范围广、不受地理条件限制,但存在传播延迟高、成本高等特点。

50、量子通信网络的原理和发展

基于量子力学原理,实现绝对安全的通信。目前仍处于发展阶段,面临技术和实用化的挑战。

51、网络编码的概念和应用

网络编码是一种在网络中对数据进行编码和传输的技术,可提高网络的传输效率和可靠性。

52、内容分发网络(CDN)的工作原理

CDN 通过在全球分布缓存服务器,将内容就近分发,减少数据传输的延迟和提高访问速度。

53、对等网络(P2P)技术

P2P 中每个节点既是客户端又是服务器,实现资源的直接共享和传输,如 BitTorrent 。

54、网格计算中的网络架构

网格计算将分布的计算资源通过网络连接,实现大规模的协同计算,网络架构需要支持资源的发现、分配和管理。

55、分布式计算中的网络通信

分布式计算中的节点通过网络进行数据交换和协调,需要高效的通信协议和机制。

56、大数据处理中的网络优化

包括数据传输的优化、存储和计算的协同、网络带宽的分配等,以提高大数据处理的效率。

57、人工智能在网络管理中的应用

如预测网络故障、优化网络配置、识别异常流量等。

58、区块链技术中的网络安全

区块链的去中心化、不可篡改等特性可用于保障网络中的数据安全和信任。

59、零信任网络模型的原则

默认不信任任何内部和外部的人员和设备,每次访问都需进行严格的身份验证和授权。

60、微分段网络安全技术

将网络细粒度地划分成小的安全区域,实现更精确的访问控制和安全策略。

61、网络蜜罐技术的原理和应用

蜜罐是故意设置的诱骗系统,用于吸引攻击者并收集攻击信息,可用于检测和防范攻击。

62、沙箱技术在网络安全中的作用

沙箱为可疑程序提供隔离环境运行,防止其对系统造成损害,常用于检测恶意软件。

63、网络虚拟化技术的分类(计算虚拟化、存储虚拟化、网络虚拟化)

计算虚拟化对服务器计算资源进行抽象和分配;存储虚拟化统一管理存储资源;网络虚拟化对网络资源进行虚拟化。

64、数据中心网络的架构和设计

包括核心层、汇聚层和接入层,设计需考虑高带宽、低延迟、可靠性和可扩展性。

65、边缘计算中的网络架构

边缘计算将计算和存储资源推向网络边缘,网络架构需支持低延迟通信和本地数据处理。

66、软件定义广域网(SD-WAN)的特点

结合软件定义和广域网技术,实现灵活的网络配置、智能选路和应用优化。

67、网络功能虚拟化(NFV)的实现

通过虚拟化技术将网络功能以软件形式运行在通用硬件上,降低成本和提高灵活性。

68、多协议标签交换(MPLS)技术

MPLS 在数据包中添加标签,根据标签进行快速转发,提高网络性能和服务质量。

69、异步传输模式(ATM)网络

ATM 是一种面向连接的高速网络技术,采用固定长度的信元进行传输。

70、帧中继网络

帧中继是一种简化的分组交换技术,提供高速的数据传输服务。

71、光网络技术(如 DWDM)

DWDM 是密集波分复用技术,在一根光纤中同时传输多个波长的光信号,大幅提高传输容量。

72、城域网和广域网的区别

城域网覆盖城市范围,广域网覆盖更大的地理区域,如国家或全球。

73、企业网络的规划和设计

需考虑业务需求、用户数量、应用类型、安全要求等因素,制定合理的网络拓扑和配置。

74、校园网络的架构和管理

通常包括教学区、宿舍区、办公区等不同区域的网络覆盖,管理涉及用户认证、流量控制、设备维护等。

75、数据中心网络的布线和拓扑

布线要考虑高速、可靠和易于维护,拓扑结构如胖树、CLOS 等常用于数据中心。

76、网络协议分析工具(如 Tcpdump)的使用

Tcpdump 用于捕获网络数据包,并可根据各种条件进行过滤和分析。

77、网络流量分析的方法和工具

方法包括基于端口、协议、应用等的分析。工具如 NetFlow、sFlow 等。

相关文章:

【网络安全入门】学习网络安全必须知道的77个网络基础知识

1、TCP/IP 协议的四层模型(网络接口层、网络层、传输层、应用层) TCP/IP 协议是互联网通信的基础,四层模型中,网络接口层负责与物理网络的连接;网络层主要处理 IP 数据包的路由和转发;传输层提供端到端的可…...

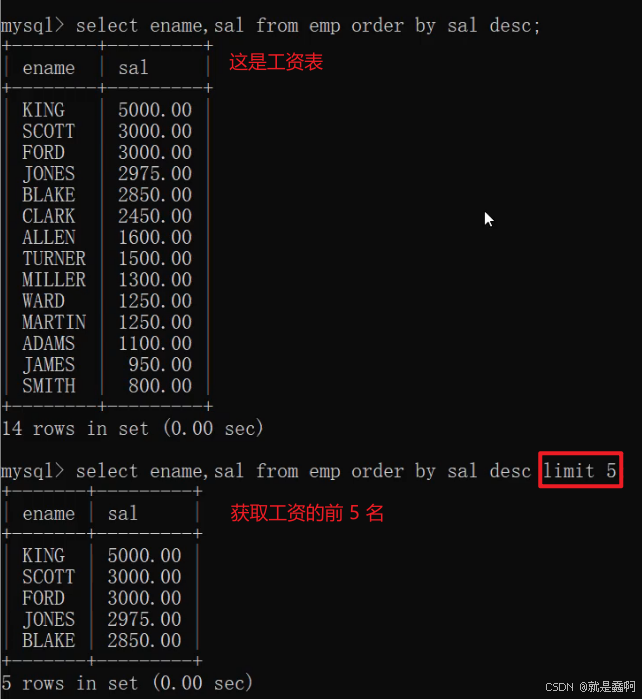

limit 以及分页 SQL 语句

目录 1. 作用 2. 演示 3. 分页 SQL 语句 1. 作用 获取结果集的一部分; 2. 演示 (1)如下,获取表的前三行; (2)只有一个数字,默认从 0 开始; (3&#x…...

mysql8.0规范

MySQL 数据库开发规范 目录 背景与目标规范列表 1. 库表设计 1.1 必须字段1.2 命名规范 2. 定义规范 2.1 约束规范2.2 类型规范 2.2.1 字段类型与长度2.2.2 状态字段数据类型2.2.3 布尔型2.2.4 varchar和text, json2.2.5 decimal(m,d) 3. 索引规范4. 其他规范5. SQL 使用 5.…...

现代前端架构介绍(第三部分):深入了解状态管理层及其对前端App的影响

远离JavaScript疲劳和框架大战,了解真正重要的东西 在第二部分中,我们讨论了功能架构的三个层次。其中一个就是状态管理层,今天我们将对其进行更深入的探讨。下面是现代前端架构系列的第三部分和最后一部分介绍。 状态管理,你可能…...

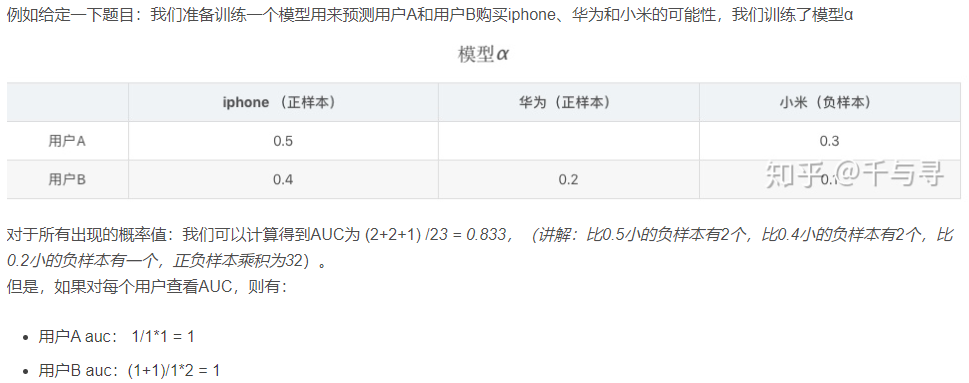

NLP与搜广推常见面试问题

1 auc指标 AUC的两种意义 一个是ROC曲线的面积另外一个是统计意义。从统计学角度理解,AUC等于随机挑选一个正样本和负样本时,模型对正样本的预测分数大于负样本的预测分数的概率。下图为搜广推场景下的一个计算auc的例子 2 GAUC指标 就是在推荐系统…...

Python怎么实现协程并发呢?

在Python中,实现协程并发主要是通过asyncio库来完成的。asyncio是Python 3.4中引入的标准库,用于编写单线程的并发代码。使用async和await关键字,你可以定义协程和等待其他协程的完成,而不需要创建额外的线程或进程。 下面是一个使…...

专治408开始的晚!8月一定要完成这些事!

八月份才开始408,那到考试最多也只有4-5个月的时间 别担心,可以复习两轮! 其实我一直建议大家408复习三轮,但是如果时间不够,那就要在复习质量上下功夫! 考408有一个好处,就是不用先确定学校…...

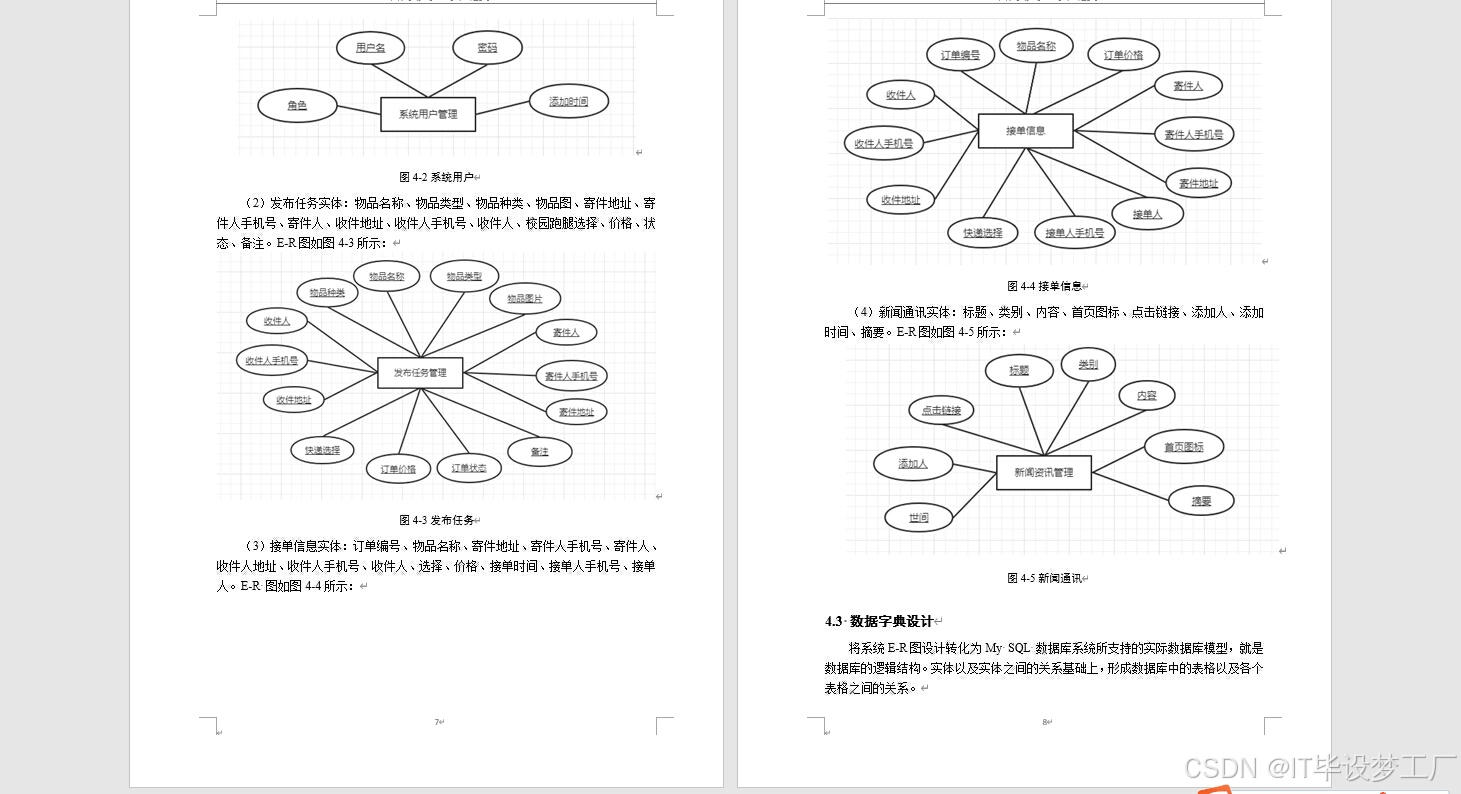

计算机毕业设计选题推荐-校内跑腿业务系统-Java/Python项目实战

✨作者主页:IT毕设梦工厂✨ 个人简介:曾从事计算机专业培训教学,擅长Java、Python、微信小程序、Golang、安卓Android等项目实战。接项目定制开发、代码讲解、答辩教学、文档编写、降重等。 ☑文末获取源码☑ 精彩专栏推荐⬇⬇⬇ Java项目 Py…...

Unity命名验证工具类

在Unity开发中,经常需要验证变量名是否符合命名规范,同时避免使用C#的保留字作为变量名。本教程将演示如何创建一个简单的工具类来实现这一功能。 步骤 1:创建Unity命名验证工具类 首先,我们创建一个C#类,命名为Unit…...

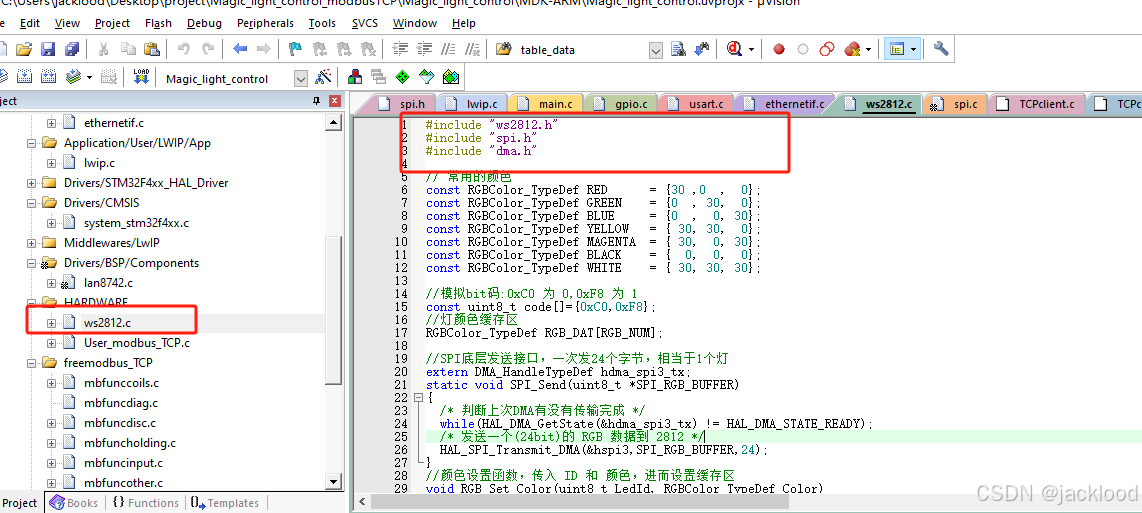

基于cubeMX的STM32开启SPI及DMA

1、打开cubeMX后,设置SPI,如下图 2、设置SPI的DMA中断 3、DMA设置 4、SPI的GPIO设置 5、最后生成代码,可以看到工程文件中有dma.c和spi.c 6、使用举例:如幻彩灯的亮灭使用SPIDMA产生的信号波形来控制,在ws2812.c中调用…...

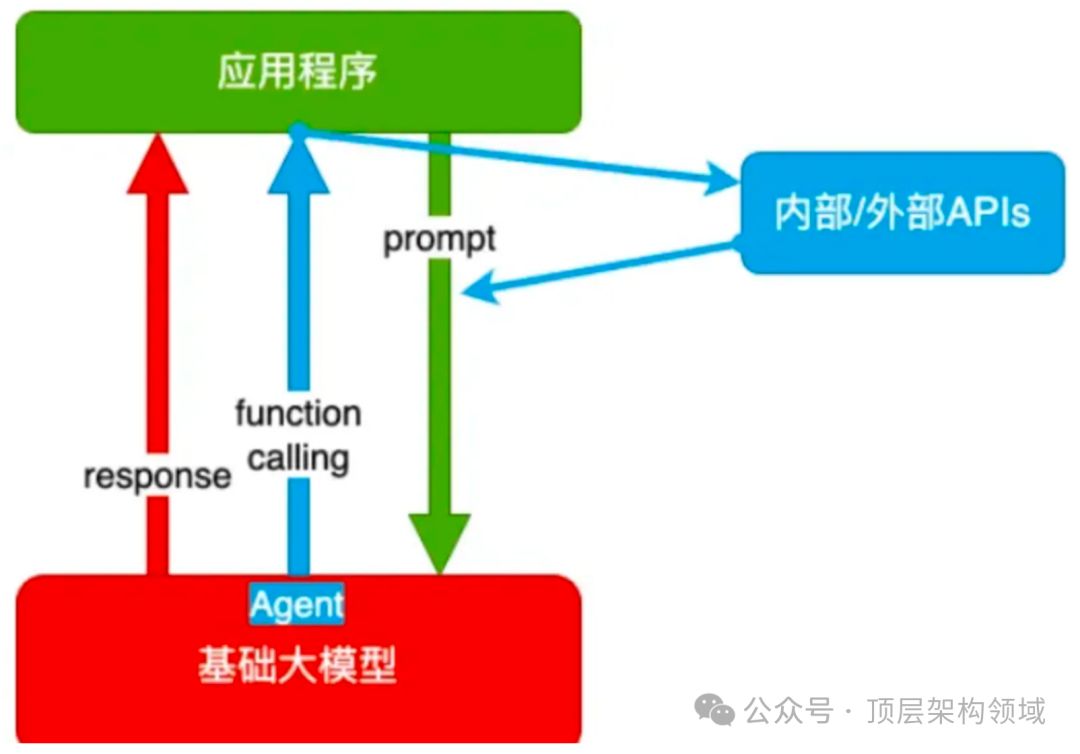

AI大模型技术的四大核心架构分析

AI大模型技术的四大核心架构演进之路 随着人工智能技术的飞速发展,大模型技术已经成为AI领域的重要分支。 深度剖析四大大模型技术架构:纯粹的Prompt提示词法、Agent Function Calling机制,RAG(检索增强生成)及Fine-…...

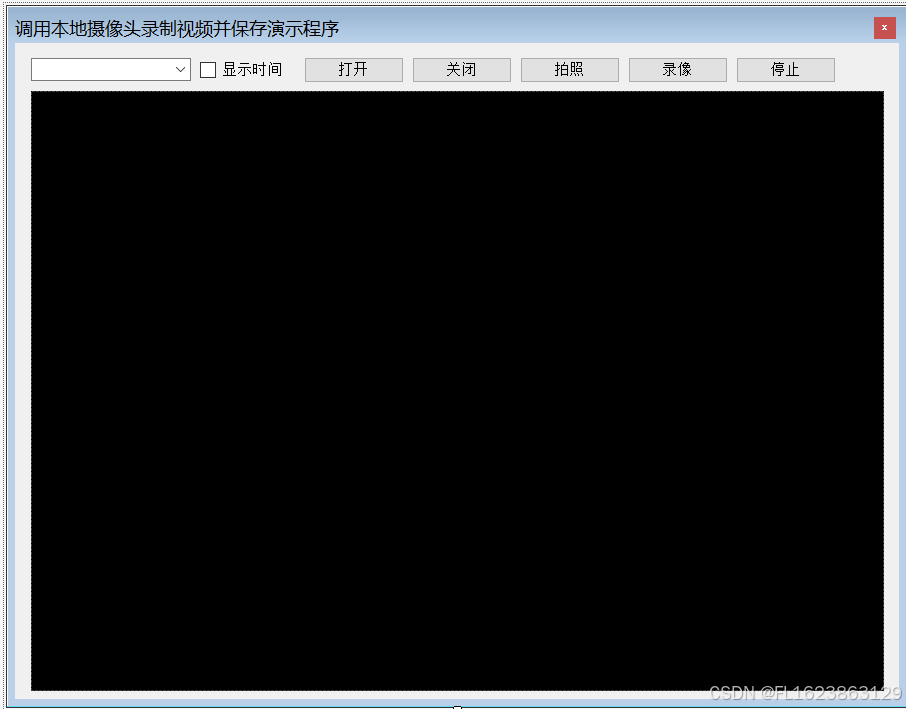

[C#]调用本地摄像头录制视频并保存

AForge.NET是一个基于C#框架设计的开源计算机视觉和人工智能库,专为开发者和研究者设计。它提供了丰富的图像处理和视频处理算法、机器学习和神经网络模型,具有高效、易用、稳定等特点。AForge库由多个组件模块组成,包括AForge.Imaging&#…...

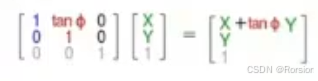

opencv-图像基础变换

1,缩放 缩放是对图像的大小进行调整 缩放矩阵,相当于x和y乘一个常数 例如将图像放大两倍 import cv2 img cv2.imread(1.jpg) img cv2.resize(img, (400,400)) img cv2.resize(img, (0,0), fx3, fy1)#表示x方向扩大三倍,y方向不变 2&…...

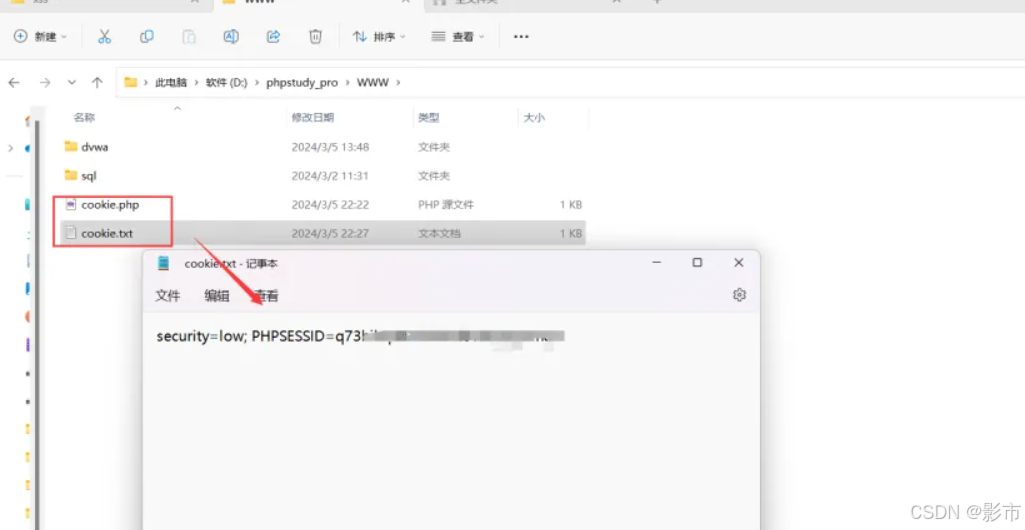

xss漏洞(三,xss进阶利用)

本文仅作为学习参考使用,本文作者对任何使用本文进行渗透攻击破坏不负任何责任。 前言: 1,本文基于dvwa靶场以及PHP study进行操作,靶场具体搭建参考上一篇: xss漏洞(二,xss靶场搭建以及简单…...

git 迁移仓库的方法

git Git是一个开源的分布式版本控制系统,由Linus Torvalds在2005年创建,用于有效、高速地处理从小到大的项目管理。它最初是为Linux内核开发而设计的,但很快被广泛用于各种项目。 以下是Git的一些主要特性: 分布式架构ÿ…...

C# Where关键字

1. 泛型约束(Generic Constraints) 在泛型类、接口或方法的定义中,where关键字用于指定类型参数的约束。这些约束可以确保类型参数具有某些特定的属性。例如它是一个类、实现了某个接口、是另一个类型的派生类、具有无参构造函数等。 1.1 …...

《计算机组成原理》(第3版)第1章 计算机系统概论 复习笔记

第1章 计算机系统概论 一、计算机系统简介 (一)计算机的软硬件概念 1.计算机系统由“硬件”和“软件”两大部分组成 (1)所谓“硬件”,是指计算机的实体部分,如主机、外部设备等。 ࿰…...

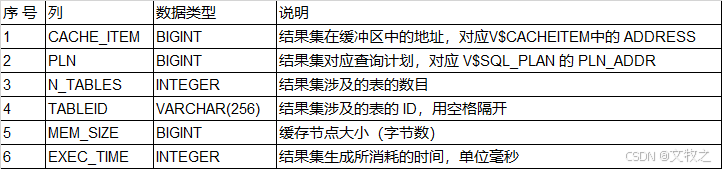

达梦数据库的系统视图v$cachers

达梦数据库的系统视图v$cachers 达梦数据库的系统视图V$CACHERS的作用是显示缓存中的项信息,在 ini 参数 USE_PLN_POOL !0 时才统计。这个视图帮助数据库管理员监控和分析缓存的使用情况,优化数据库性能。通过查询V$CACHERS视图,可以获取缓存…...

电路元件基本知识详解

电路元件基本知识详解 在现代电子技术中,电路元件是构成各种电子电路的基本单元。它们各自具有不同的特性和功能,通过不同的连接方式实现多种多样的电路功能。本文将详细介绍几种常见的电路元件及其基本知识。 ### 一、电阻器 #### 1. 电阻器的基本概…...

从零开始写一个微信小程序

从零开始写一个微信小程序可以分为几个步骤。以下是一个详细的指南,帮助你从头到尾完成一个简单的微信小程序。 ### 一、准备工作 1. **注册微信小程序账号**: - 前往[微信公众平台](https://mp.weixin.qq.com/)注册一个小程序账号。 - 进行企业认证(个人账号需要申…...

MFC内存泄露

1、泄露代码示例 void X::SetApplicationBtn() {CMFCRibbonApplicationButton* pBtn GetApplicationButton();// 获取 Ribbon Bar 指针// 创建自定义按钮CCustomRibbonAppButton* pCustomButton new CCustomRibbonAppButton();pCustomButton->SetImage(IDB_BITMAP_Jdp26)…...

uni-app学习笔记二十二---使用vite.config.js全局导入常用依赖

在前面的练习中,每个页面需要使用ref,onShow等生命周期钩子函数时都需要像下面这样导入 import {onMounted, ref} from "vue" 如果不想每个页面都导入,需要使用node.js命令npm安装unplugin-auto-import npm install unplugin-au…...

无法与IP建立连接,未能下载VSCode服务器

如题,在远程连接服务器的时候突然遇到了这个提示。 查阅了一圈,发现是VSCode版本自动更新惹的祸!!! 在VSCode的帮助->关于这里发现前几天VSCode自动更新了,我的版本号变成了1.100.3 才导致了远程连接出…...

MODBUS TCP转CANopen 技术赋能高效协同作业

在现代工业自动化领域,MODBUS TCP和CANopen两种通讯协议因其稳定性和高效性被广泛应用于各种设备和系统中。而随着科技的不断进步,这两种通讯协议也正在被逐步融合,形成了一种新型的通讯方式——开疆智能MODBUS TCP转CANopen网关KJ-TCPC-CANP…...

uniapp微信小程序视频实时流+pc端预览方案

方案类型技术实现是否免费优点缺点适用场景延迟范围开发复杂度WebSocket图片帧定时拍照Base64传输✅ 完全免费无需服务器 纯前端实现高延迟高流量 帧率极低个人demo测试 超低频监控500ms-2s⭐⭐RTMP推流TRTC/即构SDK推流❌ 付费方案 (部分有免费额度&#x…...

让AI看见世界:MCP协议与服务器的工作原理

让AI看见世界:MCP协议与服务器的工作原理 MCP(Model Context Protocol)是一种创新的通信协议,旨在让大型语言模型能够安全、高效地与外部资源进行交互。在AI技术快速发展的今天,MCP正成为连接AI与现实世界的重要桥梁。…...

图表类系列各种样式PPT模版分享

图标图表系列PPT模版,柱状图PPT模版,线状图PPT模版,折线图PPT模版,饼状图PPT模版,雷达图PPT模版,树状图PPT模版 图表类系列各种样式PPT模版分享:图表系列PPT模板https://pan.quark.cn/s/20d40aa…...

蓝桥杯3498 01串的熵

问题描述 对于一个长度为 23333333的 01 串, 如果其信息熵为 11625907.5798, 且 0 出现次数比 1 少, 那么这个 01 串中 0 出现了多少次? #include<iostream> #include<cmath> using namespace std;int n 23333333;int main() {//枚举 0 出现的次数//因…...

重启Eureka集群中的节点,对已经注册的服务有什么影响

先看答案,如果正确地操作,重启Eureka集群中的节点,对已经注册的服务影响非常小,甚至可以做到无感知。 但如果操作不当,可能会引发短暂的服务发现问题。 下面我们从Eureka的核心工作原理来详细分析这个问题。 Eureka的…...

HarmonyOS运动开发:如何用mpchart绘制运动配速图表

##鸿蒙核心技术##运动开发##Sensor Service Kit(传感器服务)# 前言 在运动类应用中,运动数据的可视化是提升用户体验的重要环节。通过直观的图表展示运动过程中的关键数据,如配速、距离、卡路里消耗等,用户可以更清晰…...